КАТЕГОРИИ:

АстрономияБиологияГеографияДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРиторикаСоциологияСпортСтроительствоТехнологияФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Аутентификация по одноразовым паролям

Аутентификация по паролям

· Аутентификация по многоразовым паролям

· Аутентификация по одноразовым паролям

Аутентификация по многоразовым паролям

Форма ввода связки логин-пароля

Один из способов аутентификации в компьютерной системе состоит во вводе вашего пользовательского идентификатора, в просторечии называемого «логином» (англ. login — регистрационное имя пользователя, учётка) и пароля — неких конфиденциальных сведений. Достоверная (эталонная) пара логин-пароль хранится в специальной базе данных.

Простая аутентификация имеет следующий общий алгоритм:

1. Субъект запрашивает доступ в систему и вводит личный идентификатор и пароль.

2. Введённые неповторимые данные поступают на сервер аутентификации, где сравниваются с эталонными.

3. При совпадении данных с эталонными аутентификация признаётся успешной, при различии — субъект перемещается к 1-му шагу

Аутентификация по одноразовым паролям

Ключ-брелок eToken

Заполучив однажды многоразовый пароль субъекта, злоумышленник имеет постоянный доступ к взломанным конфиденциальным сведениям. Эта проблема решается применением одноразовых паролей (OTP — One Time Password). Суть этого метода — пароль действителен только для одного входа в систему, при каждом следующем запросе доступа — требуется новый пароль. Реализован механизм аутентификации по одноразовым паролям может быть как аппаратно, так и программно.

Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия. А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация может быть и взаимной.

Таким образом, можно выделить несколько семейств аутентификации:

Аутентификация пользователя на PC -

· Шифрованное имя (login)

· Password Authentication Protocol, PAP (связка логин-пароль)

· Карта доступа (USB с сертификатом, SSO)

· Биометрия (голос, отпечаток пальца/ладони/радужки глаза)

Аутентификация в сети -

· Secure SNMP с использованием цифровой подписи

· SAML (Security Assertion Markup Language)

· Cookie сессии

· Kerberos Tickets

· Сертификаты X.509

7. Стандартный идентификатор для систем контроля доступа на базе ТМ.

· Чип в герметичном корпусе из нержавеющей стали

· Контактный способ считывания

Каждый ключ TM (touch memory) имеет уникальный идентификатор (номер), который записывается в память контроллера при его программировании.

Когда ключ TM (touch memory) приложен к считывателю его номер передается в контроллер. На основании введенных в память контроллера ключей TM принимается решение об открытии прохода.

Пример – ключ от домофона

Карта с магнитной полосой — тип карт, имеющих возможность хранения и изменения данных на магнитном носителе путём намагничивания крошечных с включением железа частиц из магнитного материала, расположенных на карте в виде продольной полосы. Магнитная полоса считывается путём проведения по ней считывающей магнитной головкой.

Пример – карта для электронного замка в номерах отеля.

USB- ключ — аппаратное средство, предназначенное для защиты программного обеспечения (ПО) и данных от копирования, нелегального использования и несанкционированного распространения.

Принцип действия USB- ключей. Ключ присоединяется к определённому интерфейсу компьютера. Далее защищённая программа через специальный драйвер отправляет ему информацию, которая обрабатывается в соответствии с заданным алгоритмом и возвращается обратно. Если ответ ключа правильный, то программа продолжает свою работу. В противном случае она может выполнять определенные разработчиками действия, например, переключаться в демонстрационный режим, блокируя доступ к определённым функциям.

Пример: флешка для восстановления пароля.

Биометрические системы аутентификации — системы аутентификации, использующие для удостоверения личности людей их биометрические данные.

Биометрическая аутентификация - процесс доказательства и проверки подлинности заявленного пользователем имени, через предъявление пользователем своего биометрического образа и путем преобразования этого образа в соответствии с заранее определенным протоколомаутентификации

.Не следует путать данные системы с системами биометрической идентификации, каковыми являются к примеру системы распознавания лиц водителей [1]и биометрические средства учёта рабочего времени [2]. Биометрические системы аутентификации работают в активном, а не пассивном режиме и почти всегда подразумевают авторизацию.

Пример – проверка отпечатки пальцев на проходной.

8. Модели управления доступом определяют правила управления доступом к информации, разрешениями в системе таким образом, чтобы система всегда была безопасна.

При создании механизмов контроля доступа необходимо определить множество субъектов и объектов доступа.

Субъектами могут быть пользователи, процессы и процедуры.

Объекты: файлы, программы, директории, терминалы, каналы связи, устройства и т.д.

Субъекты могут одновременно рассматриваться и как объекты, поэтому у субъекта могут быть права на доступ к другому субъекту.

В конкретном процессе в данный момент времени субъекты являются активными элементами, а объекты пассивными. Для осуществления доступа к объекту, субъект должен владеть соответствующими полномочиями.

Разрабатываемая система может быть небезопасной в силу одной из двух причин:

1. Есть ошибки в реализации механизмов защиты или механизмов управления ими.

2. Ошибочно, не достаточно полно или не верно понято само определение того, что значит в отношении системы выражение "быть безопасным".

Для устранения первой причины необходимо применение современных технологий создания ПО в сочетании с принципами разработки, специфичными для выполнения требований безопасности.

Для устранения второй причины необходимо как можно точнее сформулировать понятие "быть безопасной" в отношении разрабатываемой системы.

Известно, что при разработке современных АС используется один из двух методов:

Нисходящий метод (сверху вниз). Сначала составляется общее описание системы, выделяются компоненты системы, поэтапно увеличивается степень детализации компонентов системы (выделение компонентов в компонентах) до момента окончания разработки.

Восходящий метод (снизу вверх). Сначала формируется задача системы, затем разрабатывается некоторый набор элементарных функций. На базе элементарных функций разрабатываются более крупные компоненты системы, и так, поэтапно разработка ведется до момента объединения отдельных компонентов в единую систему.

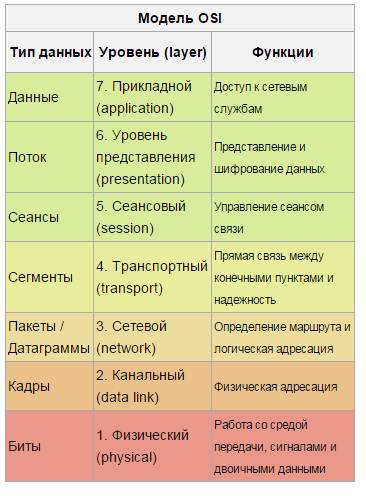

9. В литературе наиболее часто принято начинать описание уровней модели OSI с 7-го уровня, называемого прикладным, на котором пользовательские приложения обращаются к сети. Модель OSI заканчивается 1-м уровнем — физическим, на котором определены стандарты, предъявляемые независимыми производителями к средам передачи данных:

· тип передающей среды (медный кабель, оптоволокно, радиоэфир и др.),

· тип модуляции сигнала,

· сигнальные уровни логических дискретных состояний (нуля и единицы).

Любой протокол модели OSI должен взаимодействовать либо с протоколами своего уровня, либо с протоколами на единицу выше и/или ниже своего уровня. Взаимодействия с протоколами своего уровня называются горизонтальными, а с уровнями на единицу выше или ниже — вертикальными. Любой протокол модели OSI может выполнять только функции своего уровня и не может выполнять функции другого уровня, что не выполняется в протоколах альтернативных моделей.

10. Межсетево́й экра́н, сетево́й экра́н, файерво́л, брандма́уэр — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Некоторые сетевые экраны также позволяют осуществлять трансляцию адресов — динамическую заменувнутрисетевых (серых) адресов или портов на внешние, используемые за пределами ЛВС.

Поддерживаемый уровень сетевой модели OSI является основной характеристикой при классификации межсетевых экранов. Различают следующие типы межсетевых экранов:

1. Управляемые коммутаторы (канальный уровень).

2. Сетевые фильтры сетевого уровня (stateless). Фильтрация статическая, осуществляется путём анализа IP-адреса источника и приёмника, протокола, портов отправителя и получателя.

3. Шлюзы сеансового уровня (circuit-level proxy). В сетевой модели TCP/IP нет уровня, однозначно соответствующего сеансовому уровню OSI, поэтому к шлюзам сеансового уровня относят фильтры, которые невозможно отождествить ни с сетевым, ни с транспортным, ни с прикладным уровнем:

· Шлюзы, транслирующие адреса (NAT, PAT) или сетевые протоколы (транслирующий мост);

· Фильтры контроля состояния канала. К фильтрам контроля состояния канала связи нередко относят сетевые фильтры сетевого уровня с расширенными возможностями (stateful), которые дополнительно анализируют заголовки пакетов и умеют фильтровать фрагментированныепакеты);

· Шлюзы сеансового уровня. Наиболее известным и популярным шлюзом сеансового уровня является посредник SOCKS;

4. Шлюз прикладного уровня (application-level proxy), часто называемые прокси-серверами. Делятся на прозрачные (transparent) и непрозрачные (solid).

5. Брандмауэр SPI (Stateful Packet Inspection, SPI), или иначе брандмауэры с динамической фильтрацией пакетов (Dynamic Packet Filtering), являются по сути шлюзами сеансового уровня с расширенными возможностями. Инспекторы состояния оперируют на сеансовом уровне, но «понимают» протоколы прикладного и сетевого уровней. В отличие от шлюза прикладного уровня, открывающего два виртуальных канала TCP (один — для клиента, другой — для сервера) для каждого соединения, инспектор состояния не препятствует организации прямого соединения между клиентом и сервером.

ДМЗ (англ. DMZ, Demilitarized Zone — демилитаризованная зона) — сегмент сети, содержащий общедоступные сервисы и отделяющий их от частных[1][2]. В качестве общедоступного может выступать, например, веб-сервис: обеспечивающий его сервер, который физически размещён в локальной сети (Интранет), должен отвечать на любые запросы из внешней сети (Интернет), при этом другие локальные ресурсы (например, файловые серверы, рабочие станции) необходимо изолировать от внешнего доступа.

11. VPN (англ. Virtual Private Network — виртуальная частная сеть[1]) — обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например, Интернет). Несмотря на то, что коммуникации осуществляются по сетям с меньшим или неизвестным уровнем доверия (например, по публичным сетям), уровень доверия к построенной логической сети не зависит от уровня доверия к базовым сетям благодаря использованию средств криптографии (шифрования, аутентификации, инфраструктуры открытых ключей, средств для защиты от повторов и изменений передаваемых по логической сети сообщений).

В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть.

12. Криптогра́фия (от др.-греч. κρυπτός — скрытый и γράφω — пишу) — наука о методах обеспеченияконфиденциальности (невозможности прочтения информации посторонним) и аутентичности(целостности и подлинности авторства, а также невозможности отказа от авторства) информации.

Изначально криптография изучала методы шифрования информации — обратимого преобразования открытого (исходного) текста на основе секретного алгоритма или ключа в шифрованный текст (шифротекст). Традиционная криптография образует раздел симметричных криптосистем, в которых зашифрование и расшифрование проводится с использованием одного и того же секретного ключа. Помимо этого раздела современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию.

Криптография не занимается: защитой от обмана, подкупа или шантажа законных абонентов, кражи ключей и других угроз информации, возникающих в защищенных системах передачи данных.

Криптоанализ (от др.-греч. κρυπτός — скрытый и анализ) — наука о методах расшифровки зашифрованной информации без предназначенного для такой расшифровки ключа.

Термин был введён американским криптографом Уильямом Ф. Фридманом в 1920 году. Неформально криптоанализ называют также взломом шифра.

В большинстве случаев под криптоанализом понимается выяснение ключа; криптоанализ включает также методы выявления уязвимости криптографических алгоритмов или протоколов.

Первоначально методы криптоанализа основывались на лингвистических закономерностях естественного текста и реализовывались с использованием только карандаша и бумаги. Со временем в криптоанализе нарастает роль чисто математических методов, для реализации которых используются специализированные криптоаналитические компьютеры.

Стеганогра́фия (от греч. στεγανός — скрытый + γράφω — пишу; буквально «тайнопись») — это наука о скрытой передаче информации путём сохранения в тайне самого факта передачи. Этот термин ввел в 1499 году Иоганн Тритемий в своем трактате «Стеганография» (Steganographia), зашифрованном под магическую книгу.

В отличие от криптографии, которая скрывает содержимое секретного сообщения, стеганография скрывает сам факт его существования. Как правило, сообщение будет выглядеть как что-либо иное, например, как изображение, статья, список покупок, письмо или судоку. Стеганографию обычно используют совместно с методами криптографии, таким образом, дополняя её.

Преимущество стеганографии над чистой криптографией состоит в том, что сообщения не привлекают к себе внимания. Сообщения, факт шифрования которых не скрыт, вызывают подозрение и могут быть сами по себе уличающими в тех странах, в которых запрещена криптография. В отличии от криптографии, стеганография защищает сам факт наличия скрытых посланий.

13. Алгоритмы: Гамма шифра - псевдослучайная двоичная последовательность, вырабатываемая по заданному алгоритму для зашифровывания открытых данных и расшифровывания зашифрованных данных.

Дешифрование - процесс преобразования закрытых данных в открытые при неизвестных ключе и алгоритме.

Зашифровывание - преобразование по криптографическому алгоритму открытого текста или данных к виду, не позволяющему осуществить несанкционированное ознакомление с ними без знания секретной переменной алгоритма - криптографического ключа.

Криптостойкость - характеристика шифра, определяющая его стойкость к дешифрованию.

Расшифровывание - преобразование по криптографическому алгоритму зашифрованного текста в открытый с использованием известного криптографического ключа.

Шифрование - процесс зашифровывания или расшифровывания.

Примитивы: Шифрование с закрытым ключом (симметричное шифрование)

Осуществляет преобразование данных с целью предотвращения их просмотра третьей стороной. В данном способе шифрования для шифрования и расшифровки данных используется один общий закрытый ключ.

Шифрование с открытым ключом (асимметричное шифрование)

Осуществляет преобразование данных с целью предотвращения их просмотра третьей стороной. В данном способе шифрования для шифрования и расшифровки используется набор, состоящий из открытого и закрытого ключей.

Создание криптографической подписи

Позволяет проверить, что данные действительно исходят от конкретного лица, используя для этого уникальную цифровую подпись этого лица. Данный процесс также использует хэш-функции.

Криптографическое хэширование

Отображает данные любого размера в байтовую последовательность фиксированной длины. Результаты хэширования статистически уникальны; отличающаяся хотя бы одним байтом последовательность не будет преобразована в то же самое значение.

14. Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП) — реквизитэлектронного документа, полученный в результате криптографического преобразования информации с использованием закрытого ключа подписи и позволяющий установить отсутствие искажения информации в электронном документе с момента формирования подписи и проверить принадлежность подписи владельцу сертификата ключа подписи.

ФЗ-63:

Статья 1. Сфера действия настоящего Федерального закона

Настоящий Федеральный закон регулирует отношения в области использования электронных подписей при совершении гражданско-правовых сделок, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий.

Принципами использования электронной подписи являются:

1) право участников электронного взаимодействия использовать электронную подпись любого вида по своему усмотрению, если требование об использовании конкретного вида электронной подписи в соответствии с целями ее использования не предусмотрено федеральными законами или принимаемыми в соответствии с ними нормативными правовыми актами либо соглашением между участниками электронного взаимодействия;

2) возможность использования участниками электронного взаимодействия по своему усмотрению любой информационной технологии и (или) технических средств, позволяющих выполнить требования настоящего Федерального закона применительно к использованию конкретных видов электронных подписей;

3) недопустимость признания электронной подписи и (или) подписанного ею электронного документа не имеющими юридической силы только на основании того, что такая электронная подпись создана не собственноручно, а с использованием средств электронной подписи для автоматического создания и (или) автоматической проверки электронных подписей в информационной системе.

15. Информационно-психологическая безопасность системы социально-политических отношений современного информационного общества — такое состояние системы информационно-психологических отношений, в котором система способна успешно, устойчиво и непрерывно развиваться в условиях интенсивного воздействия внешних и внутренних факторов, оказывающих на систему как стабилизирующее, так и деструктивное информационно-психологическое воздействие.

С точки зрения социальной конфликтологии информационно-психологическая безопасность системы социально-политических отношений современного информационного общества — такое состояние системы информационно-психологических отношений, в котором система способна успешно, устойчиво и непрерывно развиваться в условиях внешних и внутренних информационно-психологических конфликтов, носящих как стабилизирующий («сигнальный»), так и деструктивный характер.

Информационно-психологическая война - Целенаправленные действия, предпринятые для достижения информационного превосходства путём нанесения ущерба информации, информационным процессам и информационным системам противника при одновременной защите собственной информации, информационных процессов и информационных систем.

17.  о способу распространения вредоносные программы можно условно разделить на следующие типы: компьютерные вирусы, сетевые черви и троянские программы.

о способу распространения вредоносные программы можно условно разделить на следующие типы: компьютерные вирусы, сетевые черви и троянские программы.

Компьютерные вирусы — это программы, способные размножаться самостоятельно, дописывая свой код к другим файлам или в служебные области диска. Существует множество разновидностей вирусов. Самыми первыми на свет появились файловые вирусы, которые размножаются, используя файловую систему. Почти ровесники им — загрузочные вирусы, которые заражают загрузочный сектор (boot sector) жесткого диска и замещают код программы, получающей управление при запуске системы.

Сетевые черви, в отличие от вирусов, не изменяют файлы на дисках, а распространяются в компьютерной сети, проникают в операционную систему компьютера, находят адреса других компьютеров или пользователей и рассылают по этим адресам свои копии. Сетевые черви могут вообще не обращаться к ресурсам компьютера (за исключением оперативной памяти). По среде распространения эти программы делятся на: Интернет-черви (распространяются по Интернету), LAN-черви (распространяются по локальной сети), IRC-черви (распространяются через чаты Internet Relay Chat), почтовые черви (для своего распространения они используют электронную почту).

Троянские программы (троянцы) самостоятельно не распространяются, а маскируются под популярные прикладные программы и пытаются побудить пользователя переписать их на свой компьютер.

К числу троянских программ относятся: утилиты несанкционированного удаленного администрирования (Backdoors); утилиты для проведения DDoS-атак (Distributed Denial of Service — распределенные атаки типа «отказ в обслуживании»); шпионские и рекламные программы, а также программы дозвона; серверы рассылки спама (прокси-серверы); многокомпонентные троянцы-загрузчики

18. Антиви́русная програ́мма (антиви́рус) — специализированная программа для обнаружения компьютерных вирусов, а также нежелательных (считающихся вредоносными) программ вообще и восстановления заражённых (модифицированных) такими программами файлов, а также для профилактики.

Классифицировать антивирусные продукты можно сразу по нескольким признакам, таким, как: используемые технологии антивирусной защиты, функционал продуктов, целевые платформы.

По используемым технологиям антивирусной защиты:

· Классические антивирусные продукты (продукты, применяющие только сигнатурный метод детектирования)

· Продукты проактивной антивирусной защиты (продукты, применяющие только проактивные технологии антивирусной защиты);

· Комбинированные продукты (продукты, применяющие как классические, сигнатурные методы защиты, так и проактивные)

По функционалу продуктов:

· Антивирусные продукты (продукты, обеспечивающие только антивирусную защиту)

· Комбинированные продукты (продукты, обеспечивающие не только защиту от вредоносных программ, но и фильтрацию спама, шифрование и резервное копирование данных и другие функции)

По целевым платформам:

· Антивирусные продукты для ОС семейства Windows

· Антивирусные продукты для ОС семейства *NIX (к данному семейству относятся ОС BSD, Linux и др.)

· Антивирусные продукты для ОС семейства MacOS

· Антивирусные продукты для мобильных платформ (Windows Mobile, Symbian, iOS, BlackBerry, Android, Windows Phone 7 и др.)

Антивирусные продукты для корпоративных пользователей можно также классифицировать по объектам защиты:

· Антивирусные продукты для защиты рабочих станций

· Антивирусные продукты для защиты файловых и терминальных серверов

· Антивирусные продукты для защиты почтовых и Интернет-шлюзов

· Антивирусные продукты для защиты серверов виртуализации

Дата добавления: 2015-01-19; просмотров: 123; Мы поможем в написании вашей работы!; Нарушение авторских прав |