КАТЕГОРИИ:

АстрономияБиологияГеографияДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРиторикаСоциологияСпортСтроительствоТехнологияФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Алгоритм работы прозрачного моста

Прозрачные мосты незаметны для сетевых адаптеров конечных узлов, так как они самостоятельно строят специальную адресную таблицу, на основании которой можно решить, нужно передавать пришедший кадр в какой-либо другой сегмент или нет. Сетевые адаптеры при использовании прозрачных мостов работают точно так же, как и в случае их отсутствия, то есть не предпринимают никаких дополнительных действий, чтобы кадр прошел через мост. Алгоритм прозрачного моста не зависит от технологии локальной сети, в которой устанавливается мост, поэтому прозрачные мосты Ethernet работают точно так же, как прозрачные мосты FDDI.

Прозрачный мост строит свою адресную таблицу на основании пассивного наблюдения за трафиком, циркулирующим в подключенных к его портам сегментах. При этом мост учитывает адреса источников кадров данных, поступающих на порты моста. По адресу источника кадра мост делает вывод о принадлежности этого узла тому или иному сегменту сети.

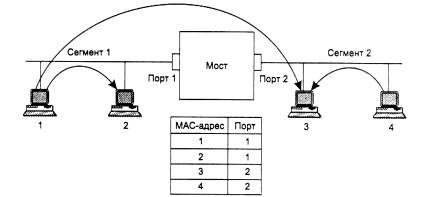

Рассмотрим процесс автоматического создания адресной таблицы моста и ее использования на примере простой сети, представленной на рис. 4.18.

26.

27. Рис. 4.18. Принцип работы прозрачного моста

Мост соединяет два логических сегмента. Сегмент 1 составляют компьютеры, подключенные с помощью одного отрезка коаксиального кабеля к порту 1 моста, а сегмент 2 - компьютеры, подключенные с помощью другого отрезка коаксиального кабеля к порту 2 моста.

Каждый порт моста работает как конечный узел своего сегмента за одним исключением - порт моста не имеет собственного МАС - адреса. Порт моста работает в так называемом неразборчивом (promisquous) режиме захвата пакетов, когда все поступающие на порт пакеты запоминаются в буферной памяти. С помощью такого режима мост следит за всем трафиком, передаваемым в присоединенных к нему сегментах, и использует проходящие через него пакеты для изучения состава сети. Так как в буфер записываются все пакеты, то адрес порта мосту не нужен.

26. Коммутаторы: функции, режимы работы, архитектуры ядра коммутатора, варианты конструктивного исполнения.

Сетевой коммутатор (жарг. свич, свитч от англ. switch — переключатель) — устройство, предназначенное для соединения нескольких узлов компьютерной сети в пределах одного или нескольких сегментов сети. В отличие от концентратора, который распространяет трафик от одного подключенного устройства ко всем остальным, коммутатор передаёт данные только непосредственно получателю, исключение составляет широковещательный трафик (на MAC-адрес FF:FF:FF:FF:FF:FF) всем узлам сети. Это повышает производительность и безопасность сети, избавляя остальные сегменты сети от необходимости (и возможности) обрабатывать данные, которые им не предназначались.

Коммутатор работает на канальном (2) уровне модели OSI и потому в общем случае может только объединять узлы одной сети по их MAC-адресам. Коммутаторы были разработаны с использованием мостовых технологий и часто рассматриваются как многопортовые мосты. Для соединения нескольких сетей на основе сетевого уровня служат маршрутизаторы.

Коммутатор хранит в памяти таблицу коммутации (хранящуюся в ассоциативной памяти), в которой указывается соответствие MAC-адреса узла порту коммутатора. При включении коммутатора эта таблица пуста, и он работает в режиме обучения. В этом режиме поступающие на какой-либо порт данные передаются на все остальные порты коммутатора. При этом коммутатор анализирует кадры (фреймы) и, определив MAC-адрес хоста-отправителя, заносит его в таблицу на некоторое время. Впоследствии, если на один из портов коммутатора поступит кадр, предназначенный для хоста, MAC-адрес которого уже есть в таблице, то этот кадр будет передан только через порт, указанный в таблице. Если MAC-адрес хоста-получателя не ассоциирован с каким-либо портом коммутатора, то кадр будет отправлен на все порты, за исключением того порта, с которого он был получен. Со временем коммутатор строит таблицу для всех активных MAC-адресов, в результате трафик локализуется. Стоит отметить малую латентность (задержку) и высокую скорость пересылки на каждом порту интерфейса

28. Коммутирующие концентраторы: функции, область применимости.

Коммутирующие концентраторы (Switched Hubs), они же коммутаторы или переключатели, могут рассматриваться, как простейший и очень быстрый мост. Они позволяют разделить единую сеть на несколько сетей для увеличения допустимого размера сети или для снижения нагрузки (трафика) в отдельных частях сети.Как уже отмечалось, в отличие от мостов, коммутирующие концентраторы не принимают приходящие пакеты, а только переправляют из одной части сети в другую те пакеты, которые в этом нуждаются. Они в реальном темпе поступления битов распознают адрес приемника пакета и принимают решение о том, надо ли это пакет переправлять, и если надо, то кому. Никакой обработки пакетов не производится, поэтому коммутаторы практически не замедляют обмена по сети, но они не могут преобразовывать формата пакетов и протоколов обмена по сети. Так как коммутаторы работают с информацией, находящейся внутри кадра, часто говорят, что они ретранслируют кадры, а не пакеты, как репитерные концентраторы.

Коллизии коммутатором не ретранслируются, что выгодно отличает его от более простого репитерного концентратора.

Логическая структура коммутатора довольно проста .Она включает в себя так называемую перекрестную матрицу (crossbar matrix), во всех точках пересечения которой могут устанавливаться связи на время передачи пакета. В результате пакет, поступающий из любого сегмента, может быть передан в любой другой сегмент (рис. 9.6) или, в случае широковещательного пакета, — во все другие сегменты одновременно (рис. 9.7).

Коммутаторы выпускаются на различное число портов. Чаще всего встречаются коммутаторы с 6, 8, 12, 16 и 24 портами. Отметим, что мосты, как правило, редко поддерживают более 4 портов. Различаются коммутаторы и допустимым количеством адресов на один порт. Этот показатель определяет предельную сложность подключаемых к порту сегментов (количество компьютеров в каждом сегменте). Некоторые коммутаторы позволяют разбивать порты на группы, работающие независимо друг от друга, то есть один коммутатор может работать как два или три.

29. Понятие составной сети, принципы маршрутизации.

Сеть называется составной (internetwork или internet), если она может быть представлена в виде совокупности нескольких сетей,. Сети, входящие в составную сеть, называются подсетями (subnet), составляющими сетями или просто сетями. Друг с другом подсети соединяют маршрутизаторы, основное назначение которых состоит в обеспечении связности подсетей, т. е. передаче данных между ними. Функции маршрутизаторов могут выполнять как специализированные устройства, так и универсальные компьютеры с соответствующим программным обеспечением.

Компонентами составной сети могут быть как локальные, так и глобальные сети. Внутренняя структура каждой из них на рисунке не показана, так как она не имеет значения при рассмотрении протокола сетевого уровня. Все узлы в пределах одной подсети взаимодействуют, используя единую для них технологию. Так, в составную сеть, изображенную на рисунке, входят несколько сетей на базе разных технологий: локальные сети Ethernet, Fast Ethernet, Token Ring, FDDI и глобальные сети frame relay, X.25, ISDN. Каждая из этих технологий достаточна для организации взаимодействия всех узлов в своей подсети, но не способна обеспечить информационную связь между произвольно выбранными узлами, принадлежащими разным подсетям, например между узлом А и узлом В. Следовательно, чтобы организовать взаимодействие между любой произвольной парой узлов этой "большой", составной сети, требуются дополнительные средства. Такие средства и предоставляет сетевой уровень.

Протоколы сетевого уровня реализуются, как правило, в виде программных модулей и выполняются на конечных узлах-компьютерах, называемых также хостами, а также на промежуточных узлах-маршрутизаторах, иначе - шлюзах.

Сетевой уровень выступает в качестве своего уровня координатора работы всех подсетей, лежащих на пути следования пакета по составной сети. Для перемещения данных в пределах подсетей сетевой уровень обращается к используемым в этих подсетях технологиям.

Любой из маршрутизаторов имеет не менее двух портов для поджключения разных подсетей. Каждый порт можно рассматривать как отдельный узел сети: он имеет собственный сетевой адрес и собственный локальный адрес в той подсети, которая к нему подключена. Задачу выбора маршрутов из нескольких возможных решают маршрутизаторы, а также конечные узлы. Маршрут выбирается на основании имеющейся у этих устройств информации о текущей конфигурации сети, а также исходя из указанного критерия выбора маршрута. Обычно в качестве критерия выступает задержка прохождения маршрута отдельным пакетом или средняя пропускная способность маршрута для последовательности пакетов. Часто также используется весьма простой критерий, учитывающий только количество транзитных маршрутизаторов.

30. Алгоритмы маршрутизации и их классификация.

Алгоритмы маршрутизации применяются для определения наилучшего пути пакетов от источника к приёмнику и являются основой любого протокола маршрутизации. Для формулирования алгоритмов маршрутизации сеть рассматривается как граф. При этом маршрутизаторы являются узлами, а физические линии между маршрутизаторами — рёбрами соответствующего графа. Каждой грани графа присваивается определённое число — стоимость, зависящая от физической длины линии, скорости передачи данных по линии или финансовой стоимости линии.

Алгоритмы маршрутизации могут быть классифицированы по типам. Например, алгоритмы могут быть:

- Статическими или динамическими

- Одномаршрутными или многомаршрутными

- Одноуровневыми или иерархическими

- С интеллектом в главной вычислительной машине или в роутере

- Внутридоменными и междоменными

- Алгоритмами состояния канала или вектора расстояний.

1. Распределение статических таблиц маршрутизации устанавливется администратором сети до начала маршрутизации. Динамические алгоритмы маршрутизации подстраиваются к изменяющимся обстоятельствам сети в масштабе реального времени. Они выполняют это путем анализа поступающих сообщений об обновлении маршрутизации.

2. В одноуровневой системе маршрутизации все роутеры равны по отношению друг к другу. В иерархических системах одни роутеры какого-либо домена могут сообщаться с роутерами других доменов, в то время как другие роутеры этого домена могут поддерживать связь с роутеры только в пределах своего домена. В очень крупных сетях могут существовать дополнительные иерархические уровни. Роутеры наивысшего иерархического уровня образуют базу маршрутизации.

показатели, которые используются в алгоритмах маршрутизации:

- Длина маршрута

- Надежность

- Задержка

- Ширина полосы пропускания

- Нагрузка

- Стоимость связи

31. Структура IP-адреса, классы адресов, маска сети.

IP-адрес представляет собой серию из 32 двоичных бит (единиц и нулей). Человеку прочесть двоичный IP-адрес очень сложно. Поэтому 32 бита группируются по четыре 8-битных байта, в так называемые октеты. Читать, записывать и запоминать IP-адреса в таком формате людям сложно. Чтобы облегчить понимание, каждый октет IP-адреса представлен в виде своего десятичного значения. Октеты разделяются десятичной точкой или запятой. Это называется точечно-десятичной нотацией.

При настройке IP-адрес узла вводится в виде десятичного числа с точками, например, 192.168.1.5. Вообразите, что вам пришлось бы вводить 32-битный двоичный эквивалент адреса — 11000000101010000000000100000101. Если ошибиться хотя бы в одном бите, получится другой адрес, и узел, возможно, не сможет работать в сети.

Структура 32-битного IP-адреса определяется межсетевым протоколом 4-ой версии (IPv4). На данный момент это один из самых распространенных в Интернете типов IP-адресов. По 32-битной схеме адресации можно создать более 4 миллиардов IP-адресов.

32. Формат IP-пакета, их маршрутизация и фрагментация.

IP-пакет состоит из заголовка и поля данных. Заголовок, как правило, имеющий длину 20 байт, имеет следующую структуру (рис. 5.12).

Поле Номер версии (Version), занимающее 4 бит, указывает версию протокола IP. Сейчас повсеместно используется версия 4 (IPv4), и готовится переход на версию 6 (IPv6).

Поле Длина заголовка (IHL) IP-пакета занимает 4 бит и указывает значение длины заголовка, измеренное в 32-битовых словах. Обычно заголовок имеет длину в 20 байт (пять 32-битовых слов), но при увеличении объема служебной информации эта длина может быть увеличена за счет использования дополнительных байт в поле Опции (IP Options). Наибольший заголовок занимает 60 октетов.

Поле Тип сервиса (Type of Service) занимает один байт и задает приоритетность пакета и вид критерия выбора маршрута. Первые три бита этого поля образуют

подполе приоритета пакета (Precedence). Приоритет может иметь значения от самого низкого - 0 (нормальный пакет) до самого высокого - 7 (пакет управляющей информации). Маршрутизаторы и компьютеры могут принимать во внимание приоритет пакета и обрабатывать более важные пакеты в первую очередь. Поле Тип сервиса содержит также три бита, определяющие критерий выбора маршрута. Реально выбор осуществляется между тремя альтернативами: малой задержкой, высокой достоверностью и высокой пропускной способностью. Установленный бит D (delay) говорит о том, что маршрут должен выбираться для минимизации задержки доставки данного пакета, бит Т - для максимизации пропускной способности, а бит R - для максимизации надежности доставки. Во многих сетях улучшение одного из этих параметров связано с ухудшением другого, кроме того, обработка каждого из них требует дополнительных вычислительных затрат. Поэтому редко, когда имеет смысл устанавливать одновременно хотя бы два из этих трех критериев выбора маршрута. Зарезервированные биты имеют нулевое значение.

Рис. 5.12. Структура заголовка IP-пакета

Поле Общая длина (Total Length) занимает 2 байта и означает общую длину пакета с учетом заголовка и поля данных. Максимальная длина пакета ограничена разрядностью поля, определяющего эту величину, и составляет 65 535 байт, однако в большинстве хост-компьютеров и сетей столь большие пакеты не используются. При передаче по сетям различного типа длина пакета выбирается с учетом максимальной длины пакета протокола нижнего уровня, несущего IP-пакеты. Если это кадры Ethernet, то выбираются пакеты с максимальной длиной в 1500 байт, умещающиеся в поле данных кадра Ethernet. В стандарте предусматривается, что все хосты должны быть готовы принимать пакеты вплоть до 576 байт длиной (приходят ли они целиком или по фрагментам). Хостам рекомендуется отправлять пакеты размером более чем 576 байт, только если они уверены, что принимающий хост или промежуточная сеть готовы обслуживать пакеты такого размера.

Поле Идентификатор пакета (Identification) занимает 2 байта и используется для распознавания пакетов, образовавшихся путем фрагментации исходного пакета. Все фрагменты должны иметь одинаковое значение этого поля.

Поле Флаги (Flags) занимает 3 бита и содержит признаки, связанные с фрагментацией. Установленный бит DF (Do not Fragment) запрещает маршрутизатору

фрагментировать данный пакет, а установленный бит MF (More Fragments) говорит о том, что данный пакет является промежуточным (не последним) фрагментом. Оставшийся бит зарезервирован.

Поле Смещение фрагмента (Fragment Offset) занимает 13 бит и задает смещение в байтах поля данных этого пакета от начала общего поля данных исходного пакета, подвергнутого фрагментации. Используется при сборке/разборке фрагментов пакетов при передачах их между сетями с различными величинами MTU. Смещение должно быть кратно 8 байт.

Поле Время жизни (Time to Live) занимает один байт и означает предельный срок, в течение которого пакет может перемещаться по сети. Время жизни данного пакета измеряется в секундах и задается источником передачи. На маршрутизаторах и в других узлах сети по истечении каждой секунды из текущего времени жизни вычитается единица; единица вычитается и в том случае, когда время задержки меньше секунды. Поскольку современные маршрутизаторы редко обрабатывают пакет дольше, чем за одну секунду, то время жизни можно считать равным максимальному числу узлов, которые разрешено пройти данному пакету до того, как он достигнет места назначения. Если параметр времени жизни станет нулевым до того, как пакет достигнет получателя, этот пакет будет уничтожен. Время жизни можно рассматривать как часовой механизм самоуничтожения. Значение этого поля изменяется при обработке заголовка IP-пакета.

Идентификатор Протокол верхнего уровня (Protocol) занимает один байт и указывает, какому протоколу верхнего уровня принадлежит информация, размещенная в поле данных пакета (например, это могут быть сегменты протокола TCP, дейтаграммы UDP, пакеты ICMP или OSPF). Значения идентификаторов для различных протоколов приводятся в документе RFC "Assigned Numbers".

Контрольная сумма (Header Checksum) занимает 2 байта и рассчитывается только по заголовку. Поскольку некоторые поля заголовка меняют свое значение в процессе передачи пакета по сети (например, время жизни), контрольная сумма проверяется и повторно рассчитывается при каждой обработке IP-заголовка. Контрольная сумма - 16 бит - подсчитывается как дополнение к сумме всех 16-битовых слов заголовка. При вычислении контрольной суммы значение самого поля "контрольная сумма" устанавливается в нуль. Если контрольная сумма неверна, то пакет будет отброшен, как только ошибка будет обнаружена.

Поля IP-адрес источника (Source IP Address) и IP-адрес назначения (Destination IP Address) имеют одинаковую длину - 32 бита - и одинаковую структуру.

Поле Опции (IP Options) является необязательным и используется обычно только при отладке сети. Механизм опций предоставляет функции управления, которые необходимы или просто полезны при определенных ситуациях, однако он не нужен при обычных, коммуникациях. Это поле состоит из нескольких подполей, каждое из которых может быть одного из восьми предопределенных типов. В этих подполях можно указывать точный маршрут прохождения маршрутизаторов, регистрировать проходимые пакетом маршрутизаторы, помещать данные системы безопасности, а также временные отметки. Так как число подполей может быть произвольным, то в конце поля Опции должно быть добавлено несколько байт для выравнивания заголовка пакета по 32-битной границе.

Поле Выравнивание (Padding) используется для того, чтобы убедиться в том, что IP-заголовок заканчивается на 32-битной границе. Выравнивание осуществляется нулями.

33. Протокол сетевого управления SNMP: функции, команды, формат пакета, структура MIB.

В системах управления, построенных на основе протокола SNMP, стандартизуются

следующие элементы:

- протокол взаимодействия агента и менеджера;

- в язык описания моделей MIB и сообщений SNMP - язык абстрактной синтаксической нотации ASN.1 (стандарт ISO 8824:1987, рекомендации ITU-T X.208);

несколько конкретных моделей MIB (MIB-I, MIB-II, RMON, RMON 2), имена объектов которых регистрируются в дереве стандартов ISO.

Протокол SNMP и тесно связанная с ним концепция SNMP MIB были разработаны для управления маршрутизаторами Internet как временное решение. Но, как это часто бывает со всем временным, простота и эффективность решения обеспечили успех этого протокола, и сегодня он используется при управлении практически любыми видами оборудования и программного обеспечения вычислительных сетей. И хотя в области управления телекоммуникационными сетями наблюдается устойчивая тенденция применения стандартов ITU-T, в которые входит протокол

CMIP, и здесь имеется достаточно много примеров успешного использования SNMP-управления. Агенты SNMP встраиваются в аналоговые модемы, модемы ADSL, коммутаторы ATM и т. д.

SNMP - это протокол прикладного уровня, разработанный для стека TCP/IP, хотя имеются его реализации и для других стеков, например IPX/SPX. Протокол SNMP используется для получения от сетевых устройств информации об их статусе, производительности и других характеристиках, которые хранятся в базе данных управляющей информации MIB (Management Information Base). Простота SNMP во многом определяется простотой MIB SNMP, особенно их первых версий MIB I и MIB II. Кроме того, сам протокол SNMP также весьма несложен.

Существуют стандарты, определяющие структуру MIB, в том числе набор типов ее объектов, их имена и допустимые операции над этими объектами

34. Cтек Novell: уровни, пакет протокола IPX, маршрутизация.

Service Advertisement Protocol(SAP)-протокол стека Novell,с помощью которого сетевые ресурсы,такие как серверы файлов или серверы печати объявляют свои адреса и услуги,которые они предоставляют.Объявление посылается с использованием SAP каждые 60 секунд.Вид предоставляемого сервиса обозначается шестнадцетеричным числом,называемым SAP-identifier(например 4-сервер файлов;7-сервер печати).Работа SAP начинается когда маршрутизаторы SAP и строят таблицу всех известных сервисов вместе с их сетевыми адресами.Далее маршрутизаторы отсылают свои SAP-таблицы каждые 60 сек.Клиенты Novall могут отправить запрос на отдельный файл,принтер,запрос на доступ.Локальный маршрутизатор отвечает на запрос сетевым адресом запрашиваемого сервиса,после чего клиент может соединится непосредственно с сервисом. SAP распространен в сетях базирующихся на ОС NetWare3.11 и более ранних версиях,но начиная с NetWare4.0 SAP не используется в своем изначальном виде,потому что рабочие станции могут обнаруживать сервисы учитывая NetWareDirectory Services(NDS)-сервер адресов сервисов. SAP,однако,попрежнему используется рабочими станциями и в сетях с ОС NetWare4.0 для обнаружения сервера NDS.

Иногда используются SAP-фильтры.Используя SAP-identifier,SAP запросы могут быть отсеяны на выходе или входе маршрутизатора.SAP-фильтры сохраняют сетевую широкополосность и особенно полезны в больших сетевых объединениях,где существует сотни сервисов.В общем SAP-фильтры используются для сервисов,которые не требуется передавать между подсетями.Удаленная подсеть,к примеру,не должна получать SAP извещения сервера печати центральной подсети.Выходной SAP-фильтр центральной подсети не отправляет эти объявления или входной SAP-фильтр удаленной подсети предотвращает занесения этого объявления в SAP-таблицы.

Стек Novell cодержит множество других протоколов верхних уровней, такие как NetWare Shell,NetWareRemoteProcedureCall,NetWareCoreProtocol,NetworkBasicInpu/Output System.

35. Основные принципы технологии ATM, интерфейсы, типы и классы сервиса, формат ячейки

Альтернативой технологии Ethernet является технология асинхронного режима передачи (Asynchronous Transfer Mode, АТМ), разработанная как единый универсальный транспорт для нового поколения сетей с интеграцией услуг, которые называются широкополосными сетями ISDN. Технология АТМ с самого начала разрабатывалась как технология, способная обслужить все виды трафика в соответствии с их требованиями.

По планам разработчиков единообразие, обеспечиваемое АТМ, будет состоять в том, что одна транспортная технология сможет обеспечить несколько перечисленных ниже возможностей.

- Передачу в рамках одной транспортной системы компьютерного и мультимедийного (голос, видео) трафика, чувствительного к задержкам, причем для каждого вида трафика качество обслуживания будет соответствовать его потребностям.

- Иерархию скоростей передачи данных, от десятков мегабит до нескольких гигабит в секунду с гарантированной пропускной способностью для ответственных приложений.

- Общие транспортные протоколы для локальных и глобальных сетей.

- Сохранение имеющейся инфраструктуры физических каналов или физических протоколов: T1/E1, T3/E3, SDH STM-n, FDDI.

- Взаимодействие с унаследованными протоколами локальных и глобальных сетей: IP, SNA, Ethernet, ISDN.

Сеть ATM имеет классическую структуру крупной территориальной сети - конечные станции соединяются индивидуальными каналами с коммутаторами нижнего уровня, которые в свою очередь соединяются с коммутаторами более высоких уровней. Коммутаторы ATM пользуются 20-байтными адресами конечных узлов для маршрутизации трафика на основе техники виртуальных каналов. Для частных сетей ATM определен протокол маршрутизации PNNI (Private NNI), с помощью которого коммутаторы могут строить таблицы маршрутизации автоматически. В публичных сетях AТМ таблицы маршрутизации могут строиться администраторами вручную, как и в сетях Х.25, или могут поддерживаться протоколом PNNI.

Технология ATM предполагает межсетевое взаимодействие на трёх уровнях.

Для передачи данных от отправителя к получателю в сети ATM создаются виртуальные каналы, VC (англ. Virtual Circuit), которые бывают трёх видов:

· постоянный виртуальный канал, PVC (Permanent Virtual Circuit), который создаётся между двумя точками и существует в течение длительного времени, даже в отсутствие данных для передачи;

· коммутируемый виртуальный канал, SVC (Switched Virtual Circuit), который создаётся между двумя точками непосредственно перед передачей данных и разрывается после окончания сеанса связи.

· автоматически настраиваемый постоянный виртуальный канал, SPVC (Soft Permanent Virtual Circuit). Каналы SPVC по сути представляют собой каналы PVC, которые инициализируются по требованию в коммутаторах ATM. С точки зрения каждого участника соединения, SPVC выглядит как обычный PVC, а что касается коммутаторов ATM в инфраструктуре провайдера, то для них каналы SPVC имеют значительные отличия от PVC. Канал PVC создаётся путём статического определения конфигурации в рамках всей инфраструктуры провайдера и всегда находится в состоянии готовности. Но в канале SPVC соединение является статическим только от конечной точки (устройство DTE) до первого коммутатора ATM (устройство DCE). А на участке от устройства DCE отправителя до устройства DCE получателя в пределах инфраструктуры провайдера соединение может формироваться, разрываться и снова устанавливаться по требованию. Установленное соединение продолжает оставаться статическим до тех пор, пока нарушение работы одного из звеньев канала не вызовет прекращения функционирования этого виртуального канала в пределах инфраструктуры провайдера сети.

Для маршрутизации в пакетах используют так называемые идентификаторы пакета. Они бывают двух видов:

· VPI (англ. virtual path identifier) — идентификатор виртуального пути (номер канала)

· VCI (англ. virtual circuit identifier) — идентификатор виртуального канала (номер соединения).

· Формат ячейки UNI

| Формат ячейки NNI

|

GFC = Generic Flow Control (4 бита) — общее управление потоком;

VPI = Virtual Path Identifier (8 бит UNI) или (12 бит NNI) — идентификатор виртуального пути;

VCI = Virtual channel identifier (16 бит) — идентификатор виртуального канала;

PT = Payload Type (3 бита) — тип данных;

CLP = Cell Loss Priority (1 бит) — уровень приоритета при потере пакета; указывает на то, какой приоритет имеет ячейка (cell), и будет ли она отброшена в случае перегрузки канала;

HEC = Header Error Control (8 бит) — поле контроля ошибок.

UNI = User-to-Network Interface — интерфейс пользователь-сеть. Стандарт, разработанный ATM Forum, который определяет интерфейс между конечной станцией и коммутатором в сети ATM.

NNI = Network-to-Network Interface — интерфейс сеть-сеть. Обобщённый термин, описывающий интерфейс между двумя коммутаторами в сети.

36. Стек протоколов ATM. Протоколы уровня адаптации AAL.

Стек протоколов АТМ показан на рис 6.30, а распределение протоколов по конечным узлам и коммутаторам АТМ - на рис. 6.31.

Рис. 6.30. Структура стека протоколов АТМ

37.

38. Рис. 6.31. Распределение протоколов по узлам и коммутаторам сети АТМ

Стек протоколов АТМ соответствует нижним уровням семиуровневой модели ISO/OSI и включает уровень адаптации АТМ, собственно уровень АТМ и физический уровень. Прямого соответствия между уровнями протоколов технологии АТМ и уровнями модели OSI нет.

Уровень адаптации (ATM Adaptation Layer, AAL) представляет собой набор протоколов AAL1-AAL5, которые преобразуют сообщения протоколов верхних уровней сети ATM в ячейки ATM нужного формата. Функции этих уровней достаточно условно соответствуют функциям транспортного уровня модели OSI, например функциям протоколов TCP или UDP. Протоколы AAL при передаче пользовательского трафика работают только в конечных узлах сети (см. рис. 3), как и транспортные протоколы большинства технологий.

Дата добавления: 2015-04-18; просмотров: 828; Мы поможем в написании вашей работы!; Нарушение авторских прав |