КАТЕГОРИИ:

АстрономияБиологияГеографияДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРиторикаСоциологияСпортСтроительствоТехнологияФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Интернет запроc

Интернет запроc

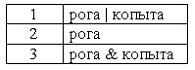

1. В таблице приведены запросы к поисковому серверу. Номера запросов в порядке возрастания количества страниц, которые найдет поисковый сервер по каждому запросу, соответствуют последовательности _____ (для обозначения логической операции «ИЛИ» используется символ | , а для операции «И» – символ &).

| 3-2-1 | ||

| 3-1-2 | |||

| 1-3-2 | |||

| 2-3-1 |

2. Для поиска информации в сети Интернет с помощью поисковых систем (например, Google, Rambler, Yandex, Yahoo!) пользователи задают …

| ключевые слова | |

| теги | ||

| поисковые слова | ||

| словарные слова |

3. Задан адрес электронной почты в сети Интернет – postbox@yandex.ru. Именем владельца этого электронного адреса является …

| postbox | |

| yandex | ||

| yandex.ru | ||

| postbox@ |

Сети

Сети

1. Если адрес сервера – www.academia.edu.ru, то именем домена верхнего уровня в нем является …

| ru | |

| www | ||

| edu | ||

| edu.ru |

2. Аппаратное обеспечение локальной вычислительной сети включает …

| рабочие станции, сервер, коммуникационное оборудование | |

| рабочие станции, коммуникационное оборудование, персональные компьютеры | ||

| коммуникационное оборудование, сервер | ||

| компьютеры, подключенные к сети и обеспечивающие пользователей определенными услугами |

3. Персональный компьютер, подключенный к сети и обеспечивающий доступ пользователя к ее ресурсам, называется …

| рабочей станцией | |

| сервером | ||

| хостом | ||

| доменом |

4. Устройство, обеспечивающее соединение административно независимых коммуникационных сетей, – это …

| роутер | |

| хост | ||

| домен | ||

| концентратор |

5. Сетевые операционные системы – это комплекс программ, которые …

| обеспечивают одновременную работу группы пользователей | |

| пользователи переносят в сети с одного компьютера на другой | ||

| обеспечивают обработку, передачу и хранение данных на компьютере | ||

| расширяют возможности многозадачных операционных систем |

6. Задан адрес электронной почты в сети Интернет – pochta@mail.ru. Именем почтового сервиса в нем является …

| ||

| pochta | ||

| mail.ru | ||

| ru |

7.Прокси-сервер сети Интернет …

| обеспечивает анонимизацию доступа к различным ресурсам | ||

| обеспечивает пользователя защищенным каналом связи | |||

| позволяет зашифровать электронную информацию | |||

| используется для обмена электронными подписями между абонентами сети |

8. Шлюз – это устройство, которое …

| позволяет организовать обмен данными между двумя сетями, использующими различные протоколы взаимодействия | ||

| позволяет организовать обмен данными между двумя сетями, использующими один и тот же протокол взаимодействия | |||

| соединяет сети разного типа, но использующие одну операционную систему | |||

| соединяет рабочие станции |

9. Сетевым протоколом является …

| PPP | ||

| WWW | |||

| ECP | |||

| URL |

Решение:

PPP (Point to Point Protocol) – протокол канального уровня, позволяющий использовать для выхода в Интернет обычные модемные линии.

ECP (Enhanced Capability Port) – порт с расширенными возможностями.

URL (Uniform Resource Locator – единый указатель ресурсов) – единообразный определитель местонахождения ресурса. Это стандартизированный способ записи адреса ресурса в сети Интернет.

WWW (World Wide Web – Всемирная паутина) – распределенная система, предоставляющая доступ к связанным между собой документам, расположенным на различных компьютерах, подключенных к Интернету.

10. Поставщиком Интернет-услуг является …

| провайдер | ||

| компьютер, подключенный к Интернету | |||

| браузер | |||

| модем, подключенный к сети Интернет |

12. На сервере graphics.sc находится файл picture.gif, доступ к которому осуществляется по протоколу ftp. Правильно записанным адресом указанного файла является …

| ftp://graphics.sc/picture.gif | ||

| ftp://picture.gif/graphics.sc | |||

| ftp://graphics.sc.picture.gif | |||

| ftp://picture.gif.graphics.sc |

13. В соответствии со стандартом скорость передачи информации по сети может измеряться в …

| Кбит/с | ||

| Кбайт/мин | |||

| Кбит/мин | |||

| Кбайт/с |

14. Для быстрого перехода от одного www-документа к другому используется …

| гиперссылка | ||

| браузер | |||

| сайт | |||

| тег |

15. Документ запрашивается со страницы сайта университета по следующему адресу: http://university.faculty.edu/document.txt. Доменным именем компьютера, в котором находится документ, является …

| university.faculty.edu | ||

| university | |||

| faculty | |||

| university.faculty |

17.Компьютер, подключенный к Интернету, обязательно должен …

| получить IP-адрес | ||

| иметь установленный web-сервер | |||

| получить доменное имя | |||

| иметь размещенный на нем web -сайт |

18. Для просмотра web-страниц используются …

| браузеры | ||

| Интернет-порталы | |||

| брандмауэры | |||

| программы хэширования |

19. Наиболее эффективным средством контроля данных в сети являются …

| пароли, идентификационные карты и ключи | ||

| системы архивации | |||

| RAID-диски | |||

| антивирусные программы |

20. Мост – это устройство, соединяющее …

| две сети, использующие одинаковые методы передачи данных | ||

| две сети, имеющие одинаковый сервер | |||

| рабочие станции одной сети | |||

| абонентов локальной вычислительной сети |

21. Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений …

| открытый ключ шифрования | ||

| закрытый ключ шифрования | |||

| вид вашей цифровой подписи | |||

| используемый вами алгоритм шифрования |

22. Топологиями локальных вычислительных сетей являются …

| звезда, шина, кольцо | |

| ромашка, сфера, звезда | ||

| серверная, доменная, терминальная | ||

| корпоративная, административная, смешанная |

23. Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является …

| использование программно-аппаратных средств защиты | |

| установка пароля на BIOS | ||

| установка пароля на операционную систему | ||

| использование новейшей операционной системы |

24. Компьютер, подключенный к сети Интернет, может иметь два следующих адреса:

| цифровой и доменный | ||

| цифровой и пользовательский | |||

| символьный и доменный | |||

| прямой и обратный |

25. В Интернете используются различные сервисы: электронная почта, телеконференции, Интернет-пейджер, Интернет-магазин и т.д. Сервисная система, при помощи которой можно общаться через сеть Интернет с другими людьми в режиме реального времени, имеет наименование …

| IRC | |

| Windows Chat | ||

| Slideshare | ||

| FTP |

26. Система обмена через Интернет мгновенными сообщениями называется …

| ICQ | ||

| IRC | |||

| URL | |||

| GPS |

27. Сетевой сервис FTP предназначен для …

| перемещения данных между различными операционными системами | ||

| проведения видеоконференций | |||

| просмотра web-страниц | |||

| «скачивания» сообщений и приложенных файлов |

28. Наиболее эффективным способом защиты локального компьютера от несанкционированного доступа при его включении является …

| использование программно-аппаратных средств защиты | ||

| установка пароля на BIOS | |||

| установка пароля на операционную систему | |||

| использование новейшей операционной системы |

29. Как известно, IP-адрес компьютера состоит из четырех чисел, разделенных точками. Каждое из чисел IP-адреса может принимать десятичные значения от 0 до …

| |||

30. Необходимо послать электронное сообщение удаленному адресату. При этом получатель должен знать, что это именно то самое сообщение. Для этого нужно …

| использовать цифровую подпись | ||

| послать сообщение по секретному каналу связи | |||

| заархивировать сообщение | |||

| закрыть сообщение паролем |

31. Для того чтобы наладить обмен электронными сообщениями, имеющими цифровую подпись, необходимо передать получателю сообщений …

| открытый ключ шифрования | ||

| закрытый ключ шифрования | |||

| вид вашей цифровой подписи | |||

| используемый вами алгоритм шифрования |

32. Для создания web-приложений не используется язык …

| ALGOL | ||

| PERL | |||

| JAVA SCRIPT | |||

| PHP |

Вирус

1. Для уничтожения («выкусывания») вируса после его распознавания используются …

| программы-фаги | ||

| программы-фильтры | |||

| программы-ревизоры | |||

| программы-вакцины |

2. Вредоносная программа ________________ проникает в компьютер под видом другой программы (известной и безвредной) и имеет при этом скрытые деструктивные функции.

| «троянский конь» | |

| «компьютерный червь» | ||

| стэлс-вирус | ||

| макровирус |

Дата добавления: 2015-04-21; просмотров: 356; Мы поможем в написании вашей работы!; Нарушение авторских прав |