КАТЕГОРИИ:

АстрономияБиологияГеографияДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРиторикаСоциологияСпортСтроительствоТехнологияФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Беспроводные локальные сети IEEE 802.11. Методы и средства обеспечения безопасности в беспроводных сетях.

Технологии беспроводных сетей широко используется во всем мире, привлекая внимание пользователей относительно невысокими экономическими затратами и простотой развертывания, удобством использования и гибкой архитектурой. Бесспорным лидером на рынке беспроводных сетей, является оборудование, отвечающее спецификациям семейства стандартов 802.11.

Стандарт IEEE 802.11 входит в серию стандартов IEEE 802.X, относящихся к сетям и коммуникациям. Таким образом, стандарт IEEE 802.11 определяет компоненты и характеристики сети на физическом уровне передачи данных и на уровне доступа к середе с учетом беспроводного способа передачи данных и возможности взаимодействия с существующими сетями. Набор стандартов IEEE 802.11 включает в себя несколько режимов работы беспроводных сетей, отличающихся друг от друга используемым диапазоном частот и скоростью передачи данных. Данные режимы определяются следующими стандартами: IEEE 802.11a, IEEE 802.11b, IEEE 802.11g и IEEE 802.11n.

WLAN-сети имеют ряд преимуществ перед обычными кабельными сетями:

- WLAN-сеть можно очень быстро развернуть, что очень удобно при проведении презентаций или в условиях работы вне офиса;

- пользователи мобильных устройств при подключении к локальным беспроводным сетям могут легко перемещаться в рамках действующих зон сети;

- скорость современных сетей довольно высока, что позволяет использовать их для решения очень широкого спектра задач;

- WLAN-сеть может оказаться единственным выходом, если невозможна прокладка кабеля для обычной сети.

Вместе с тем необходимо помнить об ограничениях беспроводных сетей. Это, как правило, все-таки меньшая скорость, подверженность влиянию помех и более сложная схема обеспечения безопасности передаваемой информации.

Для обеспечения безопасности в беспроводных сетях используется несколько средств:

- Уменьшить зону радиопокрытия (разумеется, до минимально приемлемой). В идеале, зона радиопокрытия сети не должна выходить за пределы контролируемой территории.

- Контроль за подключением к точке доступа на основе MAC-адресов и имени сети (SSIDbroadcast).

- Шифрование на основе протокола WEP 64/128 bit.

- Контроль за доступом к среде передачи на основе протокола 802.1x.

- Поддержка протокола WPA.

- Настройка VPN поверх беспроводного соединения.

- Вынос беспроводной сети за межсетевой экран, как сети с низким доверием

Контроль за подключением к точке доступа

- По имени сети (SSID broadcast): можно использовать уникальный SSID во избежание несанкционированного доступа в беспроводную сеть. При этом можно отключить широковещательную рассылку SSID, в этом случае подключится к сети можно будет только зная этот самый SSID. По умолчанию в большинстве устройств широковещательная рассылка SSID включена.

- По MAC-адресу: можно задать на точке доступа список MAC–адресов, которым разрешена авторизация на точке доступа.

Шифрование на основе протокола WEP

Можно включить на всех беспроводных устройствах шифрование всего трафика для предотвращения несанкционированного доступа к передаваемой информации.

Шифрование использует RC4 алгоритм, принятый в IEEE 802.11 как WEP стандарт. Для клиентов доступно 64 и 128 bit шифрование.

При включении протокола WEP выполняется настройка ключа безопасности сети. Этот ключ осуществляет шифрование информации, которую компьютер передает через сеть другим компьютерам. Однако защиту WEP относительно легко взломать, поэтому данный протокол не рекомендуется использовать.

Протокол WPA

Для замены протокола WEPWi-Fi была разработана новая система безопасности – WPA.

Основные достоинства WPA:

- Более надежный механизм шифрования, основанный на «временном протоколе целостности ключей» - TemporalKeyIntegrityProtocol (TKIP).

- Аутентификация пользователей при помощи 802.1x и ExtensiveAuthenticationProtocol (EAP).

- Совместимость с протоколом безопасности беспроводных сетей 802.11i.

- Возможность работы в сетях класса SOHO (SmallOffice / HomeOffice) без необходимости настройки сервера RADIUS – режим Pre-SharedKey (PSK), позволяющий вручную задавать ключи.

Ниже представлено сравнение WEP и WPA

| WEP | WPA | |

| Шифрование | Возможность взлома | Исправление всех недостатков WEP |

| Ключ 40-бит | Ключ 128-бит | |

| Статический ключ - используется во всей сети | Динамический ключ - для каждого пользователя, сессии и пакета свой ключ. | |

| Ключ вводится вручную в каждое устройство | Автоматическое распределение ключей | |

| Аутентификация | Для аутентификации используется тот же ключ WEP | Надежная аутентификация с использованием 802.1x и EAP, либо ключа PSK |

В июне 2004 года на замену WPA был принят протокол WPA2. Технология WPA2используетпротокол CCMP(CounterModewithCipherBlock Chaining MessageAuthenticationCodeProtocol),взамен TKIP, в качестве алгоритма шифрования там применяется усовершенствованный стандарт шифрования AES (Advanced Encryption Standard).Адляуправленияираспределенияключейпо-прежнемуприменяетсяпротокол 802.1x.

Контроль за доступом к среде передачи на основе протокола 802.1x.

Для аутентификации и авторизации пользователей с последующим предоставлением им доступа к среде передачи данных, разработан стандарт безопасности IEEE 802.1x, который ориентирован на все виды сетей доступа, соответствующие стандартам IEEE. Данная система предназначена для совместной работы EAP (ExtensiveAuthenticationProtocol) и RADIUS.

Прежде чем получить доступ к беспроводной (или проводной) сети, клиент должен пройти проверку на сервере RADIUSи только в случае успешной проверки ему разрешается доступ в сеть. Функции аутентификации возлагаются напротокол EAP. Наиболее распространены следующие методы аутентификации:

- LEAP –методот Ciscosystems;

- EAP-MD5–простейший метод, аналогичный CHAP;

- EAP-MSCHAPv2–методаутентификациинаосновелогина/пароляпользователяв Microsoft-сетях;

- EAP-TLS–аутентификация на основе цифровых сертификатов.

Кроме вышеперечисленных, следует отметить следующие два метода, EAP-TTLS и EAP-PEAP. В отличие от предыдущих, эти два метода перед непосредственной аутентификацией пользователя сначала образуют TLS-туннель между клиентом и сервером аутентификации. А уже внутри этого туннеля осуществляется сама аутентификация, с использованиемкакстандартногоEAP(MD5,TLS),илистарыхне-EAPметодов(PAP,CHAP, MS-CHAP, MS-CHAPv2), последние работают только с EAP-TTLS (PEAP используется только совместно с EAP методами). Предварительное туннелирование повышает безопасность аутентификации, защищая от атак типа «man-in-middle», «sessionhihacking» или атаки по словарю.

Настройка VPN поверх беспроводного соединения.

Для дополнительной безопасности можно настроить VPN поверх беспроводной сети. Аутентификация пользователей и шифрование трафика средствами VPN обеспечивает надежную защиту.

Средства VPN работают на сетевом уровне, транспортом может служить как проводная, так и беспроводная сеть.

38. Виртуальные ЛВС. Типы VLAN. Стандарт IEEE 802.1q. Формат маркированного кадра Ethernet IEEE 802.1p/q. Правила продвижения пакетов VLAN 802.1q.

VLAN (аббр. от англ. Virtual Local Area Network) — виртуальная локальная компьютерная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети.

Преимущества

- Облегчается перемещение, добавление устройств и изменение их соединений друг с другом.

- Достигается большая степень административного контроля вследствие наличия устройства, осуществляющего между сетями VLAN маршрутизацию на 3-м уровне.

- Уменьшается потребление полосы пропускания по сравнению с ситуацией одного широковещательного домена.

- Сокращается непроизводственное использование CPU за счет сокращения пересылки широковещательных сообщений.

- Предотвращение широковещательных штормов и предотвращение петель.

Существуют следующие решения:

- по порту (Port-based, 802.1Q): порту коммутатора вручную назначается одна VLAN. VLAN, построенные на базе портов, имеют некоторые ограничения. Они очень просты в установке, но позволяют поддерживать для каждого порта только одну VLAN. Следовательно, такое решение мало приемлемо при использовании концентраторов или в сетях с мощными серверами, к которым обращается много пользователей (сервер не удастся включить в разные VLAN). Кроме того, вносить изменения в VLAN на основе портов достаточно сложно, поскольку при каждом изменении требуется физическое переключение устройств.

- по MAC-адресу (MAC-based): членство в VLANе основывается на MAC-адресе рабочей станции. В таком случае свитч имеет таблицу MAC-адресов всех устройств вместе с VLANами, к которым они принадлежат.

- методом аутентификации (Authentication based): устройства могут быть автоматически перемещены в VLAN основываясь на данных аутентификации пользователя или устройства при использовании протокола 802.1x.

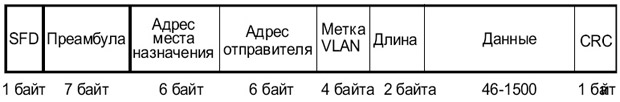

VLAN могут строиться согласно протоколу IEEE 802.3ac (если имеющееся оборудование его поддерживает). Формат кадра этого протокола показан на рисунке. Кадр при попадании во входной интерфейс VLAN снабжается 4-октетной меткой, которая анализируется коммутаторами 802.1q. Эта метка размещается в заголовке кадра между полями адреса отправителя и длины кадра. Когда кадр покидает VLAN, метка из кадра удаляется. В остальных свойствах форматы кадров 802.3 и 802.3ас совпадают.

-

Рис.Формат кадра уровня L2 в случае использования протокола 802.3ас

802.1Q не изменяет заголовки кадра, то сетевые устройства, которые не поддерживают этот стандарт, могут передавать трафик без учёта его принадлежности к VLAN.

В IEEE 802.1q предусмотрено 8 уровней приоритета. 3-битовые коды CoS присваиваются пользователем. Поле CoS является частью 32-битовой метки пакета в стандарте 802.1q. Значения кодов CoS перечислены в таблице:

| Классы трафика CoS (IEEE 802.1q) | |

| Код приоритета пользователя | Класс приоритета трафика |

| Критически важный для сети <7> | |

| Голосовой интерактивный <6> | |

| Мультимедийный интерактивный <5> | |

| Мультимедийный потоковый <4> | |

| Важный <3> | |

| Стандартный <2> | |

| Фоновый <1> | |

| Наинизший <0> |

802.1Q помещает внутрь фрейма тег, который передает информацию о принадлежности трафика к VLAN'у.

Размер тега — 4 байта. Он состоит из таких полей:

§ Tag Protocol Identifier (TPID) — Идентификатор протокола тегирования. Размер поля — 16 бит. Указывает, какой протокол используется для тегирования. Для 802.1q используется значение 0x8100.

§ Priority — приоритет. Размер поля — 3 бита. Используется стандартом IEEE 802.1p для задания приоритета передаваемого трафика.

§ Canonical Format Indicator (CFI) — Индикатор канонического формата. Размер поля — 1 бит. Указывает на формат MAC-адреса. 1 — канонический(Кадр Ethernet), 0 — не канонический(Кадр Token Ring,FDDI).

§ VLAN Identifier (VID) — идентификатор VLAN'а. Размер поля — 12 бит. Указывает, какому VLAN'у принадлежит фрейм. Диапазон возможных значений VID от 0 до 4094.

При использовании стандарта Ethernet II 802.1Q вставляет тег перед полем "Тип протокола". Так как фрейм изменился, пересчитывается контрольная сумма.

Правила продвижения пакетов (Forwarding Process)

После того как все входящие кадры отфильтрованы, преобразованы или оставлены без изменения в соответствии в правилами входящего порта, решение об их передаче к выходному порту основывается на предопределенных правилах продвижения пакетов. Правило продвижения пакетов внутри коммутатора заключается в том, что пакеты могут передаваться только между портами, ассоциированными с одной виртуальной сетью. Каждому порту присваивается идентификатор PVID, который используется для преобразования принимаемых Untagged-кадров, а также для определения принадлежности порта к виртуальной сети внутри коммутатора с идентификатором VID=PVID. Таким образом, порты с одинаковыми идентификаторами внутри одного коммутатора ассоциируются с одной виртуальной сетью. Если виртуальная сеть строится на базе одного коммутатора, то идентификатора порта PVID, определяющего его принадлежность к виртуальной сети, вполне достаточно. Для чтобы расширить сеть за пределы одного коммутатора, одних идентификаторов портов недостаточно, поэтому каждый порт может быть ассоциирован с несколькими виртуальными сетями, имеющими различные идентификаторы VID.

Если адрес назначения пакета соответствует порту коммутатора, который принадлежит к той же виртуальной сети, что и сам пакет (могут совпадать VID пакета и VID порта или VID пакета и PVID порта), то такой пакет может быть передан. Если же передаваемый кадр принадлежит к виртуальной сети, с которой выходной порт никак не связан (VID пакета не соответствует PVID/VID порта), то кадр не может быть передан и отбрасывается.

Правила выходного порта (Egress rules)

После того как кадры внутри коммутатора переданы на выходной порт, их дальнейшее преобразование зависит от правил выходного порта. Трафик внутри коммутатора создается только пакетами типа Tagged, а входящий и исходящий трафики могут быть образованы пакетами обоих типов. Соответственно правилами выходного порта (правило контроля метки — Tag Control) определяется, следует ли преобразовывать кадры Tagged к формату Untagged.

Каждый порт коммутатора может быть сконфигурирован как Tagged или Untagged Port. Если выходной порт определен как Tagged Port, то исходящий трафик будет создаваться кадрами типа Tagged с информацией о принадлежности к виртуальной сети. Следовательно, выходной порт не меняет тип кадров, оставляя их такими же, какими они были внутри коммутатора. К указанному порту может быть подсоединено только устройство, совместимое со стандартом IEEE 802.1Q.

Если же выходной порт коммутатора определен как Untagged Port, то все исходящие кадры преобразуются к типу Untagged, то есть из них удаляется дополнительная информация о принадлежности к виртуальной сети. К такому порту можно подключать любое сетевое устройство, в том числе коммутатор, не совместимый со стандартом IEEE 802.1Q.

Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в ЛВС. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие DMZ. Трансляция IP-адресов.

Согласно РД Гостехкомисии РФ «»Межсетевым экраном называют локальное или функционально распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему и/или выходящей из автоматизированной системы.

По определению межсетевой экран служит контрольным пунктом на границе двух сетей. В самом распространенном случае эта граница лежит между внутренней сетью организации и внешней сетью, обычно сетью Интернет.

Межсетевой экран помогает избежать риска повреждения систем или данных в локальной сети из-за возникающих проблем, вызванных взаимодействием с другими сетями. Межсетевой экран осуществляет это, пропуская разрешенный трафик и блокируя остальной.

Неотъемлемой функцией межсетевого экрана является протоколирование информационного обмена. Ведение журналов регистрации позволяет администратору выявить подозрительные действия, ошибки в конфигурации межсетевого экрана и принять решение об изменении правил межсетевого экрана.

Задачами межсетевого экрана, как контрольного пункта, являются:

- Контроль всего трафика, ВХОДЯЩЕГО во внутреннюю корпоративную сеть;

- Контроль всего трафика, ИСХОДЯЩЕГО из внутренней корпоративной сети.

Контроль информационных потоков состоит в их фильтрации и преобразовании в соответствие с заданным набором правил.

Механизмы для пропускания или блокирования трафика могут быть простыми фильтрами пакетов(packetfilter), принимающими решение на основе анализа заголовка пакета, или более сложными proxy-серверами(applicationproxy), которые расположены между клиентом и Internet и служат в качестве посредника для некоторых сетевых служб.

Помимо фильтрации входящего и исходящего трафика межсетевые экраны могут выполнять ряд дополнительных функций:

- кэширование: благодаря локальному хранению часто запрашиваемых данных кэширующий сервер может улучшить время реакции на запрос пользователя и сэкономить полосу пропускания, которая потребовалась бы для повторной загрузки данных;

- трансляция адреса: настроенный соответствующим образом брандмауэр позволяет применять для внутренней сети любые IP-адреса. При этом снаружи виден только адрес брандмауэра;

- фильтрация контент:всё большее число продуктов обеспечивает ограничение информации, получаемой пользователями из Internet, путем блокирования доступа к адресам URL, содержащим нежелательный контент, или поиска заданных ключевых слов в приходящих пакетах данных;

- переадресация: эта функция предоставляет брандмауэру возможность изменять, например, запросы HTTP так, чтобы они направлялись серверу не напрямую, а через указанный IP-адрес. Таким способом удается распределять нагрузку между несколькими серверами, которые для внешнего пользователя выглядят как один сервер.

КЛАССИФИКАЦИЯ

Выделяют следующую классификацию межсетевых экранов, в соответствие с функционированием на разных уровнях модели OSI:

- Мостиковые экраны (2 уровень OSI)

Данный класс межсетевых экранов, функционирующий на 2-м уровне модели OSI, известен также как прозрачный (stealth), скрытый, теневой. Фильтрация трафика осуществляется на канальном уровне, т.е. межсетевые экраны работают с фреймами (frame, кадр).

- Фильтрующие маршрутизаторы

Межсетевой экран, который является маршрутизатором или компьютером, на котором работает программное обеспечение, сконфигурированное таким образом, чтобы отфильтровывать определенные виды входящих и исходящих пакетов. Фильтрация пакетов осуществляется на основе информации, содержащейся в TCP- и IP-заголовках пакетов (адреса отправителя и получателя, их номера портов и др.)

Пример: список контроля доступа (ACL, accesscontrollists) маршрутизатора.

- Шлюзы сеансового уровня

Межсетевой экран, который исключает прямое взаимодействие между авторизированным клиентом и внешним хостом. Сначала он принимает запрос доверенного клиента на определенные услуги и, после проверки допустимости запрошенного сеанса, устанавливает соединение с внешним хостом.

После этого шлюз просто копирует пакеты в обоих направлениях, не осуществляя их фильтрации. На этом уровне появляется возможность использования функции сетевой трансляции адресов (NAT, networkaddresstranslation). Трансляция внутренних адресов выполняется по отношению ко всем пакетам, следующим из внутренней сети во внешнюю. Для этих пакетов IP-адреса компьютеров-отправителей внутренней сети автоматически преобразуются в один IP-адрес, ассоциируемый с экранирующим МЭ. В результате все пакеты, исходящие из внутренней сети, оказываются отправленными МЭ, что исключает прямой контакт между внутренней и внешней сетью.

- Шлюзы прикладного уровня

Межсетевой экран, который исключает прямое взаимодействие между авторизированным клиентом и внешним хостом, фильтруя все входящие и исходящие пакеты на прикладном уровне модели OSI. Связанные с приложением программы-посредники перенаправляют через шлюз информацию, генерируемую конкретными сервисами TCP/IP.

Возможности:

- Идентификация и аутентификация пользователей при попытке установления соединения через МЭ;

- Фильтрация потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации;

- Регистрация событий и реагирование на события;

- Кэширование данных, запрашиваемых из внешней сети.

- Комплексные экраны

Межсетевой экран экспертного уровня, который проверяет содержимое принимаемых пакетов на трех уровнях модели OSI: сетевом, сеансовом и прикладном. При выполнении этой задачи используются специальные алгоритмы фильтрации пакетов, с помощью которых каждый пакет сравнивается с известным шаблоном авторизированных пакетов.

Особенности:

- Фильтрация 3 уровня;

- Проверка правильности на 4 уровне;

- Просмотр 5 уровня;

- Высокие уровни стоимости, защиты и сложности;

Политика МЭ

Межсетевой экран использует набор правил, определяющих, какие пакеты (в случае пакетного фильтра) или сервисы (в случае proxy-сервера или шлюза) будут работать через него. При этом выбирается одна из следующих двух стратегий:

разрешить любой доступ, не запрещенный правилами;

запретить любой доступ, не разрешенный правилами.

После выбора стратегии следует определить, каким сервисам будет разрешено работать через межсетевой экран и в каком направлении.

Также политика межсетевого экранирования должна определять порядок администрирования, а также порядок просмотра логов межсетевого экрана и реагирования на нарушения политики безопасности.

Архитектура МЭ

Два основных компонента для создания межсетевого экрана: пакетный фильтр и proxy-сервер.

Эти компоненты реализуются различными способами и обеспечивают разный уровень защиты. Способ настройки компонентов межсетевого экрана называется его архитектурой. На выбор предоставляется одна из следующих архитектур:

1) пакетный фильтр на основе компьютера или маршрутизатора:

Маршрутизатор, соединяющий локальную сеть с Internet, должен содержать не менее двух сетевых интерфейсов. Один из них подключается к локальной сети, а другой - к внешнему миру, и каждый обладает собственным IP-адресом. На основе заданных правил маршрутизатор принимает решения о том, какие пакеты передавать из одного интерфейса в другой.

| Рабочая станция |

| Рабочая станция |

| Рабочая станция |

| Рабочая станция |

| Сервер |

| Экранирующий маршрутизатор |

| Internet |

2) двухканальный шлюз:

Работает как маршрутизатор. Данная функция, обычно называемая IPforwarding(пересылкой IP-пакетов), должна быть отключена (в отличии от первой архитектуры), если компьютер будет применятся для построения данной архитектуры. После размещения двухканального узла между локальной сетью и Internet клиентские компьютеры в локальной сети больше не будут доступны из Internet напрямую. Сетевые пакеты, приходящие от клиентов в локальной сети по одному интерфейсу, окажутся под контролем proxy-сервера, работающего на двухканальном компьютере. Программное обеспечение proxy-сервера определяет, разрешен ли запрос, а затем выполняет его, отправляя пакеты по внешнему интерфейсу.

| Рабочая станция |

| Рабочая станция |

| Сервер |

| Сервер |

| Двухканальный узел |

| Internet |

3) Межсетевой экран, выполненный в виде экранированного узла, использует защитные возможности и пакетного фильтра, и proxy-сервера. Пакетный фильтр настроен так, чтобы пропускать только трафик proxy-сервера. Поскольку proxy-сервер и его клиенты находятся в одной подсети, клиентская рабочая станция может посылать пакеты непосредственно пакетному фильтру, но они будут отброшены. Пакетный фильтр пропускает внутрь сети лишь пакеты, адресованные proxy-серверу, а наружу передает - только отправляемые proxy-сервером.

| Рабочая станция |

| Рабочая станция |

| Сервер |

| Сервер |

| Пакетный фильтр |

| Сервер |

| Internet |

| Proxy-сервер |

4) Если немного расширить концепцию экранированного узла, то легко представить себе экранированную подсеть.

| Internet |

| Proxy-сервер |

| Пакетный фильтр |

| Пакетный фильтр |

| Экранированная подсеть |

| Рабочая станция |

| Рабочая станция |

| Сервер фильтр |

| Сервер |

Для нормальной работы внешний маршрутизатор настраивается так, чтобы пропускать только трафик между proxy-сервером и внешней сетью. Внутренний маршрутизатор пропускает лишь трафик между внутренними клиентскими компьютерами и proxy-сервером в экранированной подсети.

Для обозначения экранированной подсети, расположенной между локальной сетью и Internet, иногда употребляется термин demilitarizedzone(DMZ, демилитаризованная зона). Маршрутизаторы на границах демилитаризованной зоны позволяют непосредственно передавать трафик между локальной сетью и Internet даже в случае неработоспособности proxy-сервера.

СХЕМЫ ПОДКЛЮЧЕНИЯ МЭ

1) Наиболее простым является решение, при котором межсетевой экран просто экранирует локальную сеть от глобальной. При этом WWW-сервер, FTP-сервер, почтовый сервер и другие сервера, оказываются также защищены межсетевым экраном. При этом требуется уделить много внимания на предотвращение проникновения на защищаемые станции локальной сети при помощи средств легкодоступных WWW-серверов.

| Internet |

| Маршрутизатор |

| МЭ |

| WWW |

| FTP |

| Локальная сеть |

2) Для предотвращения доступа в локальную сеть, используя ресурсы WWW-сервера, рекомендуется общедоступные серверы подключать перед межсетевым экраном. Данный способ обладает более высокой защищенностью локальной сети, но низким уровнем защищенности WWW- и FTP-серверов.

| Internet |

| Маршрутизатор |

| МЭ |

| WWW |

| FTP |

| Локальная сеть |

3) Данная схема подключения обладает наивысшей защищенностью по сравнению с рассмотренными выше. Схема основана на применении двух МЭ, защищающих отдельно закрытую и открытую подсети.

Участок сети между МЭ также называется экранированной подсетью или демилитаризованной зоной (DMZ, demilitarized zone).

| Internet |

| Маршрутизатор |

| МЭ |

| WWW |

| FTP |

| Локальная сеть |

| МЭ |

Дата добавления: 2015-04-18; просмотров: 529; Мы поможем в написании вашей работы!; Нарушение авторских прав |