КАТЕГОРИИ:

АстрономияБиологияГеографияДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРиторикаСоциологияСпортСтроительствоТехнологияФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Основные методы защиты информации техническими средствами

В общем случае защита информации техническими средствами обеспечивается в следующих вариантах:

- источник и носитель информации локализованы в пределах границ объекта защиты и обеспечена механическая преграда от контакта с ними злоумышленника или дистанционного воздействия на них полей его технических средств добывания;

- соотношение энергии носителя и помех на выходе приемника канала утечки такое, что злоумышленнику не удается снять информацию с носителя с необходимым для ее использования качеством;

- злоумышленник не может обнаружить источник или носитель информации;

- вместо истинной информации злоумышленник получает ложную, которую он принимает как истинную. Эти варианты реализуют следующие методы защиты:

- воспрепятствование непосредственному проникновению злоумышленника к источнику информации с помощью инженерных конструкции и технических средств охраны;

- скрытие достоверной информации;

- «подсовывание» злоумышленнику ложной информации;

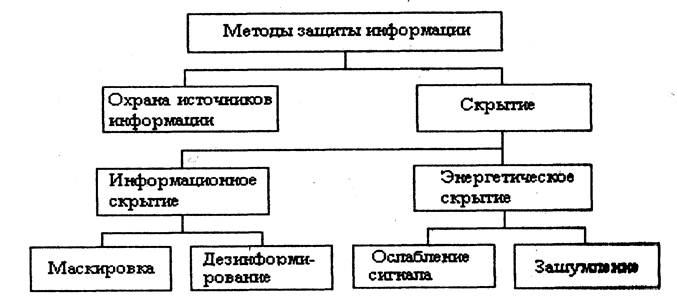

Классификация методов защиты представлена на рис. 2.

Рис. 2. Классификация методов защиты информации

Применение инженерных конструкций и охрана - наиболее древний метод защиты людей и материальных ценностей. Способы защиты на основе инженерных конструкций в сочетании с техническими средствами охраны также распространены в настоящее время. Совокупность этих способов образуют так называемую физическую защиту. Но этот термин нельзя считать удачным, так как иные методы защиты информации с помощью технических средств также основываются на физических законах. Учитывая, что основу рассматриваемого метода составляет инженерные конструкции и технические средства охраны, целесообразно его определить как инженерная защита и техническая охрана объектов (ИЗТОО).

Основной задачей ИЗТОО является недопущение (предотвращение) непосредственного контакта злоумышленника или сил природы с объектами защиты. Под объектами защиты понимаются как люди и материальные ценности, так и носители информации, локализованные в пространстве, К таким носителям относятся бумага, машинные носители, фото и кино пленка, продукция, материалы и т. д., то есть все, что имеет четкие размеры и вес. Носители информации в виде электромагнитных и акустических полей, электрического тока не имеют четких границ и для защиты информации на этих носителях методы инженерной защиты не приемлемы - поле с информацией нельзя хранить, например, в сейфе. Для защиты информации на таких носителях применяют методы скрытия информации.

Скрытие информации предусматривает такие изменения структуры и энергии носителей, при которых злоумышленник не может непосредственно или с помощью технических средств выделить информацию с качеством, достаточным для использования ее в собственных интересах.

Различают информационное и энергетическое скрытие. Информационное скрытие достигается изменением или созданием ложного информационного портрета семантического сообщения, физического объекта или сигнала.

Информационным портретом можно назвать совокупность элементов и связей между ними, отображающих смысл сообщения (речевого или данных), признаки объекта или сигнала. Элементами дискретного семантического сообщения, например, являются буквы, цифры или другие знаки, а связи между ними определяют их последовательность. Информационными портретами объектов наблюдения, сигналов и веществ являются их эталонные признаковые структуры.

Возможны следующие способы изменения информационного портрета :

- удаление части элементов и связей, образующих информационный узел (наиболее информативную часть) портрета;

- изменение части элементов информационного портрета при сохранении неизменности связей между оставшимися элементами;

- удаление или изменение связей между элементами информационного портрета при сохранении их количества.

Изменение информационного портрета объекта вызывает изменение изображения его внешнего вида (видовых демаскирующих признаков), характеристик излучаемых им полей или электрических сигналов (признаков сигналов), структуры и свойств веществ. Эти изменения направлены на сближение признаковых структур объекта и окружающего его фона, в результате чего снижается контрастность изображения объекта по отношению к фону и ухудшаются возможности его обнаружения и распознавания.

Но при изменении информационного портрета информация не воспринимается не только злоумышленником, но и ее санкционированным получателем. Следовательно, для санкционированного получателя информационный портрет должен быть восстановлен путем дополнительной передачи ему удаленных элементов и связей или алгоритма (ключа) этих изменений

В условиях рынка, когда производитель вынужден рекламировать свой товар, наиболее целесообразным способом информационного скрытия является исключение из рекламы или открытых публикаций наиболее информативных сведений или признаков - информационных узлов, содержащих охраняемую тайну.

К информационным узлам относятся принципиально новые технические, технологические и изобразительные решения и другие достижения, которые составляют ноу-хау. Изъятие из технической документации информационных узлов не позволит конкуренту воспользоваться информацией, содержащейся в рекламе или публикациях.

Этот широко применяемый способ позволяет:

- существенно уменьшить объем защищаемой информации и тем самым упростить проблему защиты информации;

- использовать в рекламе новой продукции сведения о ней, не опасаясь разглашения.

Например, вместо защиты информации, содержащейся в сотнях и тысячах листов технической документации, разрабатываемой для производства новой продукции, защите подлежат всего несколько десятков листов с информационными узлами.

Другой метод информационного скрытия заключается в трансформации исходного информационного портрета в новый, соответствующий ложной семантической информации или ложной признаковой структуре, и «навязывании» нового портрета органу разведки или злоумышленнику.

Такой метод защиты называется дезинформированием.

Принципиальное отличие информационного скрытия путем изменения информационного портрета от дезинформирования состоит в том, что первый метод направлен на затруднение обнаружения объекта с информацией среди других объектов (фона), а второй - на создании на этом фоне признаков ложного объекта.

Дезинформирование относится к числу наиболее эффективных способен защиты информации по следующим причинам:

- создает у владельца защищаемой информации запас времени, обусловленный проверкой разведкой достоверности полученной информации.

- последствия принятых конкурентом на основе ложной информации решений могут быть для него худшими по сравнению с решениями, принимаемыми при отсутствии добываемой информации. Однако этот метод защиты практически сложно реализовать. Основная проблема заключается в обеспечении достоверности ложного информационного портрета. Дезинформирование только в том случае достигнет цели, когда у разведки (злоумышленника) не возникнут сомнения в истинности подсовываемой ему ложной информации. В противном случае может быть получен противоположный эффект, так как при раскрытии разведкой факта дезинформирования полученная ложная информация сузит область поиска истинной информации. Поэтому к организации дезинформирования Необходимо относиться очень серьезно, с учетом того, что потребители информации отчетливо представляют ущерб от дезинформации и при малейших сомнениях будут перепроверять информацию с использованием других источников.

Дезинформирование осуществляется путем подгонки признаков информационного портрета защищаемого объекта под признаки информационного портрета ложного объекта, соответствующего заранее разработанной версии. От тщательности подготовки версии и безукоризненности ее реализации во многом зависит правдоподобность дезинформации. Версия должна предусматривать комплекс распределенных во времени и в пространстве мер, направленных на имитацию признаков ложного объекта. Причем, чем меньше при дезинформации используется ложных сведений и признаков, тем труднее вскрыть ее ложный характер.

Различают следующие способы дезинформирования :

- замена реквизитов защищаемых информационных портретов в том случае, когда информационный портрет объекта защиты похож на информационные портреты других «открытых» объектов и не имеет специфических информативных признаков. В этом случае ограничиваются разработкой и поддержанием версии о другом объекте, выдавая в качестве его признаков признаки защищаемого объекта. Например, в настоящее время большое внимание уделяется разработкам продукции двойного применения: военного и гражданского. Распространение информации о производстве продукции сугубо гражданского использования является надежным прикрытием для вариантов военного назначения;

- поддержание версии с признаками, заимствованными из разных информационных портретов реальных объектов. Применяется в тех случаях, когда в организации одновременно выполняется несколько закрытых тем. Путем различных сочетаний признаков, относящихся к различным темам, можно навязать противоположной стороне ложное представление о ведущихся работах без имитации дополнительных признаков;

- сочетание истинных и ложных признаков, причем ложными заменяется незначительная, но самая ценная часть информации, относящейся к защищаемому объекту;

- изменение только информационных узлов с сохранением неизменной остальной части информационного портрета. Как правило, используются различные комбинации этих вариантов. Другим эффективным методом скрытия информации является энергетическое скрытие. Оно заключается в применении способов и средств защиты информации, исключающих или затрудняющих выполнение энергетического условия разведывательного контакта.

Энергетическое скрытие достигается уменьшением отношения энергии (мощности) сигналов, т. е. носителей (электромагнитного или акустического полей и электрического тока) с информацией, и помех. Уменьшение отношения сигнал/помеха (слово «мощность», как правило, опускается) возможно двумя методами: снижением мощности сигнала или увеличением мощности помехи на входе приемника.

Воздействие помех приводит к изменению информационных параметров носителей: амплитуды, частоты, фазы. Если носителем информации является амплитудно-модулированная электромагнитная волна, а в среде распространения канала присутствует помеха в виде электромагнитной волны, имеющая одинаковую с носителем частоту, но случайную амплитуду и фазу, то происходит интерференция этих волн. В результате этого значения информационного параметра (амплитуды суммарного сигнала) случайным образом изменяются и информация искажается. Чем меньше отношение мощностей, а следовательно, амплитуд, сигнала и помехи, тем значительнее значения амплитуды суммарного сигнала будут отличаться от исходных (устанавливаемых при модуляции) и тем больше будет искажаться информация.

Атмосферные и промышленные помехи, которые постоянно присутствуют в среде распространения носителя информации, оказывают наибольшее влияние на амплитуду сигнала, в меньшей степени - на его частоту.

Но ЧМ-сигналы имеют более широкий спектр частот.

Поэтому в функциональных каналах, допускающих передачу более широкополосных сигналов, например, в УКВ диапазоне, передачу информации осуществляют, как правило, ЧМ сигналами как более помехоустойчивыми, а б узкополосных ДВ, СВ и KB диапазонах - AM сигналами.

В общем случае качество принимаемой информации ухудшается с уменьшением отношения сигнал/помеха. Характер зависимости качества принимаемой информации от отношения сигнал/помеха отличается для различных видов информации (аналоговой, дискретной), носителей и помех, способов записи на носитель (вида модуляции), параметров средств приема и обработки сигналов.

Наиболее жесткие требования к качеству информации предъявляются при передаче данных (межмашинном обмене): вероятность ошибки знака по плановым задачам, задачам статистического и бухгалтерского учета оценивается порядка- 10-5-10-6, по денежным данным –10-8-10-9. Для сравнения, в телефонных каналах хорошая слоговая разборчивость речи обеспечивается при 60-80%, т. е. требования к качеству принимаемой информации существенно менее жесткие. Это различие обусловлено избыточностью речи, которая позволяет при пропуске отдельных звуков и даже слогов восстанавливать речевое сообщение. Вероятность ошибки знака 10-5 достигается при его передаче двоичным AM сигналом и отношении мощности сигнала к мощности флуктуационного шума на входе приемника приблизительно 20, при передаче ЧМ сигналом - около 10. Для обеспечения разборчивости речи порядка 85% превышение амплитуды сигнала над шумом должно составлять около 10 дВ, для получения удовлетворительного качества факсимильного изображения - приблизительно 35 дБ, качественного телевизионного изображения - более 40 дБ.

В общем случае при уменьшении отношения сигнал/помеха до единицы и менее качество информации настолько ухудшается, что она не может практически использоваться. Для конкретных видов информации и модуляции сигнала существуют граничные значения отношения сигнал/помеха, ниже которых обеспечивается энергетическое скрытие информации.

Так как разведывательный приемник в принципе может быть приближен к границам контролируемой зоны организации, то значения отношения сигнал/помеха измеряются, прежде всего, на границе этой зоны. Обеспечение на границе зоны значений отношения сигнал/помеха ниже минимально допустимой величины гарантирует безопасность защищаемой информации от утечки за пределами контролируемой зоны.

Дата добавления: 2015-04-11; просмотров: 304; Мы поможем в написании вашей работы!; Нарушение авторских прав |