КАТЕГОРИИ:

АстрономияБиологияГеографияДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРиторикаСоциологияСпортСтроительствоТехнологияФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Криптоанализ RSA

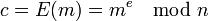

Стойкость алгоритма основывается на сложности вычисления обратной функции к функции шифрования  .

.

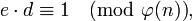

Для вычисления m по известным  нужно найти такой d, чтобы

нужно найти такой d, чтобы

то есть

Вычисление обратного элемента по модулю не является сложной задачей, однако злоумышленнику неизвестно значение  . Для вычисления функции Эйлера от известного числа n необходимо знать разложение этого числа на простые множители. Нахождение таких множителей и является сложной задачей, а знание этих множителей — «потайной дверцей» (англ. backdoor), которая используется для вычисления d владельцем ключа. Существует множество алгоритмов для нахождения простых сомножителей, так называемой факторизации, самый быстрый из которых на сегодняшний день — общий метод решета числового поля, скорость которого для k-битного целого числа составляет

. Для вычисления функции Эйлера от известного числа n необходимо знать разложение этого числа на простые множители. Нахождение таких множителей и является сложной задачей, а знание этих множителей — «потайной дверцей» (англ. backdoor), которая используется для вычисления d владельцем ключа. Существует множество алгоритмов для нахождения простых сомножителей, так называемой факторизации, самый быстрый из которых на сегодняшний день — общий метод решета числового поля, скорость которого для k-битного целого числа составляет  для некоторого

для некоторого  .

.

34. Разработка политики безопасности: основные положения информационной безопасности, область применения, цели и задачи обеспечения информационной безопасности, распределение ролей и ответственности, общие обязанности.

.

Дата добавления: 2015-04-18; просмотров: 263; Мы поможем в написании вашей работы!; Нарушение авторских прав |