КАТЕГОРИИ:

АстрономияБиологияГеографияДругие языкиДругоеИнформатикаИсторияКультураЛитератураЛогикаМатематикаМедицинаМеханикаОбразованиеОхрана трудаПедагогикаПолитикаПравоПсихологияРиторикаСоциологияСпортСтроительствоТехнологияФизикаФилософияФинансыХимияЧерчениеЭкологияЭкономикаЭлектроника

Разработка политики информационной безопасности

Законы и стандарты в области ИБ являются лишь отправным нормативным базисом ОИБ. Основу практического построения системы ОИБ составляет создание административного уровня системы, определяющего генеральное направление работ по ОИБ.

Разработка политики безопасности ведется для конкретных условий функционирования информационной системы. Как правило, речь идет о политике безопасности организации, предприятия или учебного заведения. С учетом этого рассмотрим следующее определение политики безопасности.

Политика безопасности – это комплекс предупредительных мер по обеспечению информационной безопасности организации. Политика безопасности включает правила, процедуры и руководящие принципы в области безопасности, которыми руководствуется организация в своей деятельности. Кроме этого, политика безопасности включает в себя требования в адрес субъектов информационных отношений, при этом в политике безопасности излагается политика ролей субъектов информационных отношений.

Основные направления разработки политики безопасности:

· определение объема и требуемого уровня защиты данных;

· определение ролей субъектов информационных отношений.

В "Оранжевой книге" политика безопасности трактуется как набор норм, правил и практических приемов, которые регулируют управление, защиту и распределение ценной информации. На практике этот документ трактуется несколько шире: как совокупность документированных административных решений, направленных на обеспечение безопасности информационных ресурсов.

Результатом разработки политики безопасности является комплексный документ, представляющий систематизированное изложение целей, задач, принципов и способов достижения информационной безопасности.

Этот документ является методологической основой практических мер по обеспечению информационной безопасности и включает следующие группы сведений:

· основные положения информационной безопасности организации;

· область применения политики безопасности;

· цели и задачи обеспечения информационной безопасности организации;

· распределение ролей и ответственности субъектов информационных отношений организации и их общие обязанности.

Основные положения определяют важность обеспечения информационной безопасности, общие проблемы безопасности, направления их решения, роль сотрудников, нормативно-правовые основы.

При описании области применения политики безопасности перечисляются компоненты автоматизированной системы обработки, хранения и передачи информации, подлежащие защите.

В состав автоматизированной информационной системы входят следующие компоненты:

аппаратные средства – компьютеры и их составные части (процессоры, мониторы, терминалы, периферийные устройства – дисководы, принтеры, контроллеры), кабели, линии связи и т. д.;

программное обеспечение – приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т. д.;

данные – хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т. д.;

персонал – обслуживающий персонал и пользователи.

Цели, задачи, критерии оценки информационной безопасности определяются функциональным назначением организации. Например, для режимных организаций на первое место ставится соблюдение конфиденциальности. Для сервисных информационных служб реального времени важным является обеспечение доступности подсистем. Для информационных хранилищ актуальным может быть обеспечение целостности данных и т. д. Типовыми целями могут быть следующие:

· обеспечение уровня безопасности, соответствующего нормативным документам предприятия;

· достижение экономической целесообразности в выборе защитных мер;

· обеспечение соответствующего уровня безопасности в конкретных функциональных областях АС;

· реализация подотчетности всех действий пользователя над информационными ресурсами и анализа регистрационной информации;

· выработка планов восстановления системы после критических ситуаций и обеспечение непрерывной работы АС.

Если предприятие не является изолированным, цели и задачи рассматриваются в более широком контексте, т.е. должны быть оговорены вопросы безопасного взаимодействия локальных и удаленных подсистем.

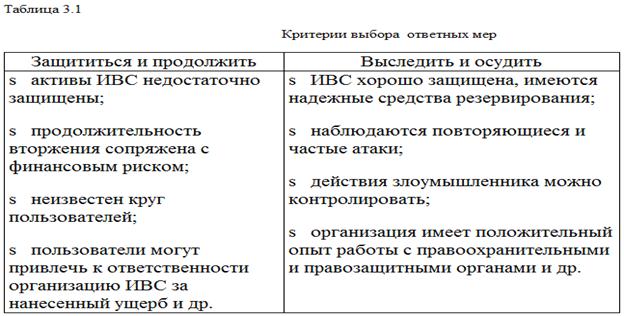

В ПБ могут быть реализованы некоторые стратегические принципы безопасности (действия в случае нарушения ПБ, взаимодействие с внешними организациями, правоохранительными органами и т.п.). В качестве примера можно привести 2 стратегии ответных действий на нарушения безопасности.

1. Защититься и продолжить: применяется, когда предприятие опасается за уязвимость ресурсов; оказывает макс противодействие нарушителям.

2. Выследить и осудить: когда злоумышленнику позволяют продолжить действия с целью компрометации и наказания.

Политика безопасности затрагивает всех субъектов информационных отношений в организации, поэтому на этапе разработки политики безопасности очень важно разграничить их права и обязанности, связанные с их непосредственной деятельностью.

С точки зрения обеспечения информационной безопасности разграничение прав и обязанностей целесообразно провести по следующим группам (ролям):

· специалист по информационной безопасности;

· владелец информации;

· поставщики аппаратного и программного обеспечения;

· менеджер отдела;

· операторы;

· аудиторы.

Для каждой категории пользователей описываются правильные и неправильные способы использования ресурсов. Следует указать, какое из правил по умолчанию принято в организации:

· что явно не запрещено, то разрешено.

· что явно не разрешено, то запрещено.

Важным элементом ПБ является распределение ответственности. Для каждого вида проблемы должен быть найден ответственный. Обычно выделяют несколько уровней ответственности:

1: каждый пользователь обязан работать в соответствии с ПБ, подчиняться распоряжениям лиц, отвечающих за отдельные аспекты безопасности, ставить в известность руководство обо всех подозрительных ситуациях.

2: системный администратор; отвечает за защиту соответствующих информационно-вычислительных подсистем.

3: администратор ИВС (корпоративной сети); должен обеспечивать реализацию организационно-технических мер, необходимых для приведения в жизнь сетевой ПБ.

4: руководители подразделений; отвечают за доведение и контроль положений ПБ.

С практической точки зрения ПБ разделяют на 3 уровня.

Верхний уровень. Носит общий характер и определяет политику в целом. Основное внимание уделяется порядку создания и пересмотра ПБ, целям, преследуемым организацией в области ИБ, вопросам распорядка и выделения ресурсов в области выбора методов и средств ЗИ, координирование мер безопасности, к стратегическому планированию и контролю внешнего взаимодействия и др. На данном уровне формируются главные цели в области ИБ, определяемые сферой деятельности организации.

Средний уровень. Его выделяют только в случае структурной сложности организации или при необходимости обозначить специфичность подсистем организации. Также на средний уровень ПБ могут быть выделены особо значимые контуры АС организации.

За разработку и реализацию ПБ верхнего и среднего уровней отвечают руководитель СБ, администраторы безопасности АС и администратор ИВС.

Нижний уровень ПБ. Относится к конкретным службам и подразделениям организации, детализирует верхний уровень ПБ. Определяет решение вопросов безопасности на управленческом уровне, а не только на техническом. Определяет конкретные цели, частные критерии и показатели ИБ, задает права групп пользователей, формирует условия доступа. Описывает механизмы ЗИ, для реализации которых используются программно-технические средства.

Дата добавления: 2015-04-18; просмотров: 344; Мы поможем в написании вашей работы!; Нарушение авторских прав |